Le 23 tecnologie di cui il tuo governo non vuole che tu sappia l’esistenza

La civiltà sta producendo macchine che si comportano come uomini e uomini che si comportano come macchine.

(Erich Fromm)

Siamo tra i più ricercati portali al mondo nel settore del giornalismo investigativo capillare ed affidabile e rischiamo la vita per quello che facciamo, ognuno di voi può verificare in prima persona ogni suo contenuto consultando i molti allegati (E tanto altro!) Abbiamo oltre 200 paesi da tutto il mondo che ci seguono, la nostre sedi sono in Italia ed in Argentina, fate in modo che possiamo lavorare con tranquillità attraverso un supporto economico che ci dia la possibilità di poter proseguire in quello che è un progetto il quale mira ad un mondo migliore!

Tecnologia Celata

Andate oltre i titoli dei giornali e scoprite un mondo di tecnologia nascosta, strumenti e scoperte che raramente raggiungono l’attenzione del pubblico. Dai sistemi di sorveglianza avanzati ai miracoli medici tenuti segreti, i governi spesso custodiscono questi segreti per ragioni strategiche, politiche o economiche. Dietro porte chiuse, queste innovazioni plasmano silenziosamente le nostre vite, influenzando ogni aspetto, dalla privacy alla sicurezza personale. In questo articolo sveliamo 23 tecnologie che rimangono avvolte nel mistero, mettendo in discussione ciò che pensate di sapere sul potere e sul potenziale della scienza moderna.

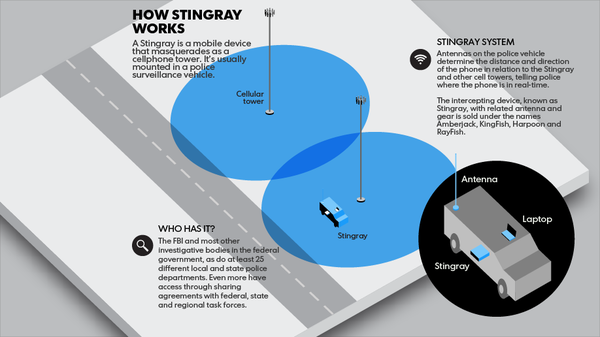

1) Localizzatori per cellulari Stingray

Un dispositivo Stingray compatto è posizionato su una scrivania circondato da telefoni cellulari e apparecchiature di sorveglianza, pronto per tracciare i segnali.

I dispositivi Stingray sono strumenti segreti che imitano le torri cellulari legittime, costringendo i telefoni nelle vicinanze a connettersi e a condividere dati a loro insaputa. Questi gadget consentono alle forze dell’ordine di intercettare chiamate, messaggi di testo e tracciare le posizioni, il tutto senza il consenso dell’utente o un chiaro controllo legale. La loro esistenza e il loro utilizzo sono spesso tenuti segreti, alimentando la preoccupazione dell’opinione pubblica sui diritti alla privacy e sulla sorveglianza incontrollata. Per approfondire la controversia, consultare The Guardian.

2) Telecamere per il riconoscimento facciale

Una telecamera dotata di intelligenza artificiale scansiona una folla animata, evidenziando i volti nell’ambito di un sistema avanzato di sorveglianza basato sul riconoscimento facciale.

Le telecamere con riconoscimento facciale stanno rivoluzionando la sorveglianza, identificando e tracciando le persone negli spazi pubblici, spesso in tempo reale. Questi sistemi sono installati negli aeroporti, nelle strade cittadine e nei nodi di trasporto, solitamente con una divulgazione minima al pubblico. La diffusione capillare di questa tecnologia suscita accese discussioni sulla sorveglianza di massa e sulle libertà civili fondamentali. Molti cittadini continuano a non rendersi conto di essere costantemente monitorati nella loro vita quotidiana. Scopri la portata globale della tecnologia di riconoscimento facciale su BBC News.

3) Spyware Pegasus

Uno schermo di smartphone brilla nel buio, circondato da codice digitale, a simboleggiare la minaccia dello spyware e dell’hacking telefonico.

Lo spyware Pegasus, progettato da NSO Group, rappresenta uno degli strumenti di sorveglianza digitale più sofisticati al mondo. Una volta installato, è in grado di accedere in remoto ai messaggi, al microfono e alla fotocamera di uno smartphone, spesso senza lasciare tracce visibili. Il suo utilizzo segreto per monitorare giornalisti, attivisti e personaggi politici ha suscitato indignazione a livello internazionale e sollevato urgenti questioni etiche. Per un approfondimento sulle rivelazioni relative a Pegasus, visitare il sito Reuters.

4) Ispezione approfondita dei pacchetti

Un tecnico analizza flussi di dati complessi su più monitor, illustrando il monitoraggio della rete e la censura di Internet utilizzando strumenti di ispezione approfondita dei pacchetti.

Deep Packet Inspection (DPI) è una potente tecnologia che consente alle autorità di analizzare il traffico Internet ben oltre i semplici metadati. Ispezionando i pacchetti di dati in dettaglio, i governi possono censurare siti web, bloccare contenuti specifici e monitorare l’attività online con una precisione allarmante. Questo strumento è fondamentale per le strategie di controllo delle informazioni in paesi come la Cina e l’Iran, dove viene utilizzato per reprimere il dissenso e applicare la censura. Per una comprensione più approfondita di come il DPI sta ridefinendo il panorama digitale, visitate il sito Wired.

5) Exploit zero-day

Una figura incappucciata è seduta in una stanza poco illuminata e digita del codice su un laptop per sfruttare le vulnerabilità del software.

Gli exploit zero-day sono vulnerabilità software sconosciute al pubblico e ai fornitori, il che li rende strumenti ideali per attacchi informatici segreti. I governi utilizzano queste falle nascoste per infiltrarsi nelle reti straniere, condurre attività di spionaggio o persino lanciare sabotaggi digitali prima che siano disponibili patch. La loro rarità e segretezza li rendono molto apprezzati sul mercato nero, aumentando i rischi sia per la sicurezza nazionale che per la privacy personale. Scopri di più sul loro mercato clandestino su MIT Technology Review.

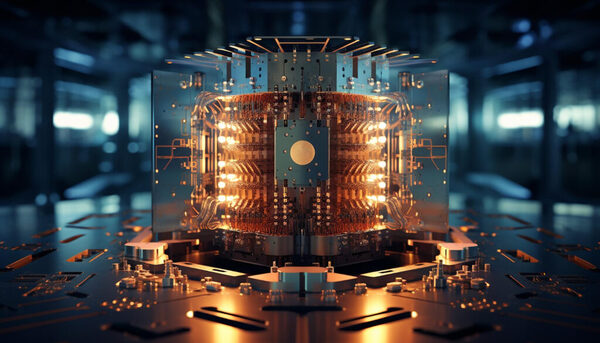

6) Crittografia quantistica

Un computer quantistico futuristico risplende di luci al neon, simboleggiando la prossima era della crittografia e della crittografia quantistica ultra sicura.

La crittografia quantistica sfrutta le proprietà uniche della meccanica quantistica per creare una crittografia quasi impossibile da decifrare. Questa innovazione promette una rivoluzione nelle comunicazioni sicure, ma i governi sono desiderosi di svilupparne, controllarne e talvolta limitarne l’uso per salvaguardare le loro priorità in materia di intelligence. L’accesso diffuso rimane limitato, mantenendo gran parte di questa tecnologia trasformativa dietro porte chiuse. Per ulteriori informazioni sulla scienza e la segretezza, consultare Nature.

7) Algoritmi di polizia predittiva

Un agente di polizia esamina una mappa digitale su un grande schermo, evidenziando i dati predittivi dell’intelligenza artificiale e le preoccupazioni relative alla distorsione degli algoritmi.

La polizia predittiva sfrutta l’intelligenza artificiale per analizzare grandi quantità di dati e anticipare dove potrebbero verificarsi dei crimini o chi potrebbe esserne coinvolto. Mentre alcuni ne lodano l’efficienza, i critici avvertono che questi algoritmi possono amplificare i pregiudizi esistenti e prendere di mira ingiustamente determinate comunità. Nonostante queste preoccupazioni, molte forze dell’ordine utilizzano strumenti predittivi con un controllo pubblico e una trasparenza minimi. Il dibattito che ne deriva sulla responsabilità e sui diritti civili continua a intensificarsi. Per saperne di più su questa controversia, leggi l’articolo pubblicato dal New York Times.

8) Sorveglianza di massa tramite satellite

Un satellite spia ad alta risoluzione orbita sopra la Terra, catturando immagini di sorveglianza dettagliate di città tentacolari e paesaggi accidentati.

I satelliti ad alta risoluzione sono in grado di fotografare vaste regioni del pianeta con dettagli sorprendenti, catturando veicoli, volti e persino movimenti impercettibili. I governi sfruttano questa tecnologia per la sorveglianza di massa, la raccolta di informazioni e, in alcuni casi, per attacchi mirati di precisione. La reale portata e sofisticatezza di questi occhi orbitali viene raramente rivelata al pubblico, sollevando importanti questioni relative alla privacy e all’etica. Per approfondimenti sulla sorveglianza satellitare, visitare Space.com.

9) Riconoscimento vocale per la sorveglianza

Un microfono elegante cattura le parole pronunciate mentre le forme d’onda basate sull’intelligenza artificiale analizzano l’audio, illustrando la tecnologia avanzata di riconoscimento vocale e sorveglianza.

La tecnologia di riconoscimento vocale va ben oltre gli assistenti virtuali, consentendo alle autorità di scansionare e identificare le voci provenienti da telefonate o registrazioni ambientali in spazi pubblici. Questa capacità permette di monitorare le conversazioni e individuare individui specifici, spesso a loro insaputa e senza il loro consenso. Man mano che questi sistemi diventano più accurati, crescono le preoccupazioni relative alla privacy e all’uso improprio. Esplora le applicazioni nel mondo reale e i dilemmi etici su Forbes.

10) Interruttori di emergenza Internet

Una mano gigante preme un interruttore rosso, immergendo lo skyline della città nell’oscurità digitale, a simboleggiare l’interruzione di Internet.

Un interruttore di emergenza per Internet conferisce alle autorità il potere di disattivare la connettività Internet in intere città, regioni o persino nazioni, spesso in pochi istanti. Queste misure drastiche vengono spesso adottate durante proteste, disordini civili o crisi politiche per controllare le informazioni e ostacolare l’organizzazione dei cittadini. Esempi significativi si sono verificati in Egitto e Myanmar, dove tali interruzioni hanno messo a tacere milioni di persone. Per un resoconto dettagliato di questi eventi, visitare CNN.

11.) Interfacce cervello-computer (BCI)

Un ricercatore fa indossare a un volontario un visore BCI indossabile, dimostrando le possibilità offerte dalla neurotecnologia avanzata e dall’interfaccia cerebrale.

Le interfacce cervello-computer (BCI) creano un collegamento diretto tra la mente umana e i dispositivi digitali, liberando un potenziale straordinario per le persone con disabilità e rivoluzionando la neurotecnologia. Tuttavia, al di là degli usi medici, le agenzie militari e di intelligence stanno studiando le BCI per migliorare le tecniche di interrogatorio, sviluppare armi controllate dalla mente e condurre guerre cibernetiche. Le implicazioni etiche di tale ricerca sono profonde e in gran parte nascoste al dibattito pubblico. Approfondisci le conseguenze e le possibilità su Scientific American.

12) Banche dati biometriche

I governi stanno creando enormi database biometrici contenenti impronte digitali, dati di riconoscimento facciale e scansioni dell’iride di milioni di cittadini. Sebbene questi sistemi possano accelerare l’applicazione della legge e il controllo delle frontiere, introducono anche gravi rischi, dalle violazioni della privacy alle violazioni dei dati su larga scala. La supervisione e la trasparenza rimangono argomenti molto dibattuti mentre questi database si espandono silenziosamente. Per un’analisi approfondita delle loro implicazioni, visitate The Verge.

13) Lettori automatici di targhe

Una telecamera di sorveglianza dotata di un lettore di targhe monitora i veicoli in transito per il tracciamento in tempo reale e l’applicazione delle norme di sicurezza.

I lettori automatici di targhe (ALPR) sono sistemi di sorveglianza che acquisiscono, scansionano e memorizzano i dati delle targhe dei veicoli al loro passaggio. Le forze dell’ordine e le agenzie governative utilizzano questi strumenti per tracciare i movimenti dei veicoli, creare cronologie di viaggio dettagliate e talvolta persino monitorare gli individui, spesso senza la necessità di un mandato. Il loro impiego diffuso e spesso segreto solleva interrogativi in materia di privacy e controllo. Scopri di più sulla tecnologia ALPR su Wired.

14) Sensori intelligenti per la polvere

Un gruppo di minuscoli micro sensori intelligenti fluttua nell’aria, monitorando in tempo reale e in modalità wireless i cambiamenti ambientali.

La polvere intelligente è costituita da sensori wireless microscopici in grado di raccogliere e trasmettere dati praticamente da qualsiasi ambiente. Questi dispositivi quasi invisibili possono essere dispersi per monitorare folle, spiare obiettivi o osservare le condizioni del campo di battaglia senza essere rilevati. I governi e le agenzie di difesa stanno sperimentando la polvere intelligente per ottenere una sorveglianza e una raccolta di informazioni senza precedenti. La sottigliezza di questa tecnologia fa sì che la maggior parte delle persone non si accorga mai quando viene utilizzata. Per saperne di più, visitate IEEE Spectrum.

15) Armi a energia diretta

Un veicolo militare all’avanguardia sfoggia un‘arma laser montata, che spara un raggio concentrato come parte di una tecnologia avanzata a energia diretta.

Le armi a energia diretta utilizzano fasci concentrati, come microonde o laser, per disattivare dispositivi elettronici, danneggiare attrezzature o neutralizzare individui senza ricorrere ai tradizionali proiettili. Sebbene queste tecnologie siano oggetto di discussione aperta negli ambienti militari, continuano a circolare voci sul loro utilizzo per operazioni segrete di controllo della folla e sabotaggio. La capacità di causare interruzioni o disattivazioni silenziose rende queste armi particolarmente controverse e avvolte nel segreto. Per un approfondimento su questi strumenti di potere emergenti, visitate Popular Mechanics.

16) Fenotipizzazione del DNA

Un medico legale esamina le sequenze di DNA sullo schermo di un computer, utilizzando tecniche avanzate di fenotipizzazione per ricostruire le caratteristiche umane.

La fenotipizzazione del DNA è una tecnica all’avanguardia che permette di prevedere le caratteristiche fisiche e l’ascendenza di una persona a partire da campioni genetici. Le forze dell’ordine utilizzano questa tecnologia per generare immagini composite di sospetti sconosciuti, talvolta ricostruendo i volti a partire da una sola traccia di DNA. Tuttavia, le preoccupazioni relative alla privacy, al consenso e all’accuratezza di queste previsioni continuano a suscitare dibattiti tra scienziati ed esperti di etica. Scopri di più sul suo potente e controverso potenziale su Nature.

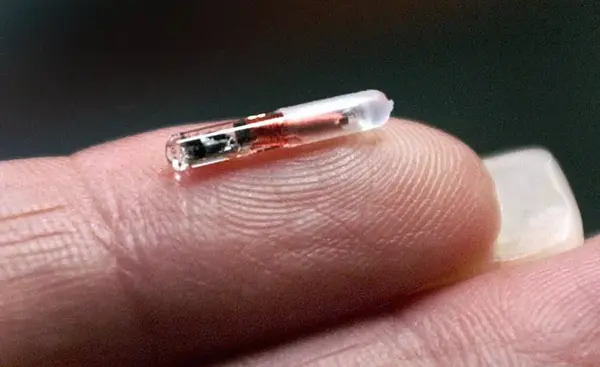

17) Impianti di identificazione a radiofrequenza (RFID)

Primo piano di una mano su cui viene impiantato un minuscolo chip RFID, che mostra l’ultima novità nel campo della tecnologia di localizzazione personale.

Gli impianti RFID sono minuscoli chip inseriti sotto la pelle che consentono di tracciare persone o beni tramite segnali radio. Sebbene offrano vantaggi in termini di logistica, assistenza sanitaria e controllo degli accessi sicuro, l’idea di impiantarli nelle persone ha sollevato notevoli preoccupazioni in materia di privacy. Sia i governi che alcuni datori di lavoro privati hanno esplorato questa tecnologia a fini di sorveglianza o sicurezza, alimentando dibattiti etici sull’autonomia fisica e il consenso. Per ulteriori informazioni sulla controversia e sulle applicazioni nel mondo reale, visitare il sito NPR.

18) Bot per la manipolazione dei social media

Una rete di account bot automatizzati sui social media diffonde messaggi di propaganda, con avatar identici che pubblicano post coordinati.

I bot di manipolazione dei social media sono account automatizzati programmati per inondare le piattaforme di propaganda, notizie false o messaggi mirati. I governi e gli attori politici utilizzano questi bot per influenzare le elezioni, amplificare narrazioni specifiche e screditare le voci dissenzienti, spesso su vasta scala. L’influenza occulta di questi eserciti digitali modella l’opinione pubblica in modi che la maggior parte degli utenti non si rende conto. Per un approfondimento sulla proliferazione globale di questi bot, visitate il sito Brookings Institution.

19) Dispositivi di sorveglianza audio nascosti

Un minuscolo microfono è nascosto con discrezione dietro una cornice, pronto per la sorveglianza segreta e l’ascolto nascosto.

I dispositivi di sorveglianza audio nascosti sono microfoni minuscoli e sofisticati che possono essere nascosti in oggetti di uso quotidiano per registrare conversazioni senza essere individuati. Le agenzie di intelligence e le forze dell’ordine utilizzano queste cimici nelle abitazioni, nei luoghi di lavoro o nei veicoli, talvolta senza mandato o senza avvisare le persone monitorate. L’uso di tale tecnologia spesso aggira i limiti legali ed etici, tenendo all’oscuro l’opinione pubblica. Scopri di più sul mondo delle intercettazioni silenziose su The Intercept.

20) Backdoor di crittografia avanzata

Un lucchetto digitale si illumina contro flussi di codice binario, evidenziando la tensione tra crittografia e backdoor nascoste nella sicurezza informatica.

Le backdoor di crittografia sono punti di accesso nascosti deliberatamente integrati nei software sicuri, che consentono ai governi o alle agenzie di intercettare comunicazioni altrimenti private. Sebbene giustificate come necessarie per la sicurezza nazionale o l’applicazione della legge, queste backdoor indeboliscono significativamente la sicurezza di tutti ed espongono gli utenti a nuovi rischi. La loro esistenza è spesso nascosta, alimentando accesi dibattiti globali sulla privacy, la fiducia e i diritti digitali. Per un’analisi approfondita su questa pratica controversa, visitate il sito EFF.

21) Sciami di droni autonomi

Uno sciame di eleganti droni militari autonomi vola in formazione sincronizzata contro un drammatico cielo crepuscolare.

Gli sciami di droni autonomi sono flotte di droni che operano in modo coordinato, utilizzando l’intelligenza artificiale per navigare, sorvegliare o svolgere missioni coordinate, talvolta per attacchi mirati o gestione della folla. La loro velocità, adattabilità e capacità di sopraffare le difese li rendono uno sviluppo rivoluzionario, ma controverso, nella sicurezza moderna. I governi mantengono il riserbo sulla reale portata di questi programmi, tenendo segreto gran parte dei loro progressi. Per ulteriori informazioni su questa tecnologia, visitare il sito MIT Technology Review.

22) Strumenti di monitoraggio delle valute digitali

Uno schermo di computer mostra complessi grafici e dati relativi alla blockchain, evidenziando la sorveglianza dettagliata delle transazioni in criptovaluta in tempo reale.

Gli strumenti di tracciamento delle valute digitali consentono alle autorità di monitorare e analizzare le transazioni sulle reti blockchain come Bitcoin ed Ethereum. Sebbene questi strumenti aiutino a individuare attività illecite e a combattere i reati finanziari, consentono anche ai governi di sorvegliare il comportamento finanziario degli utenti comuni, mettendo in discussione la promessa di anonimato delle criptovalute. Il crescente utilizzo di tali sistemi di tracciamento solleva nuove preoccupazioni in merito alla privacy e alla libertà finanziaria. Per saperne di più su come i governi tracciano le criptovalute, visita CoinDesk.

23) Tecniche di controllo mentale e modifica comportamentale

Un neuroscienziato regola gli elettrodi sulla testa di un volontario, esplorando i misteri del controllo mentale e della modificazione del comportamento.

Le tecnologie di controllo mentale e modifica comportamentale approfondiscono la manipolazione dei pensieri e delle azioni umane utilizzando onde elettromagnetiche, neurostimolazione o segnali subliminali. Sebbene molte affermazioni in questo campo rasentino la fantascienza, esistono ricerche reali e documentate sull’influenza dell’umore, della percezione o del processo decisionale. Tali progressi hanno un potenziale per scoperte mediche rivoluzionarie, ma anche per un grave abuso da parte delle autorità che cercano di alterare il comportamento senza consenso. Esamina la scienza, le possibilità e le controversie su Scientific American.

Conclusione

Un elegante paesaggio urbano risplende di cartelloni pubblicitari digitali mentre le persone navigano sui propri dispositivi smart, mettendo in risalto l’equilibrio tra connettività e privacy.

Le 23 tecnologie qui descritte stanno silenziosamente trasformando il panorama della sicurezza, della privacy e delle libertà civili. Sebbene molte siano state sviluppate per motivi di sicurezza o di intelligence, il loro uso segreto e il loro immenso potere comportano rischi profondi di abuso e eccessi. La consapevolezza dell’opinione pubblica e il dibattito aperto sono essenziali, poiché queste innovazioni continuano a evolversi e a proliferare. Rimanere informati ed esigere trasparenza è fondamentale per proteggere le nostre libertà in un mondo sempre più sorvegliato. La vostra vigilanza e la vostra voce possono contribuire a garantire che la tecnologia sia al servizio delle persone, non solo di chi detiene il potere.

SOSTIENICI TRAMITE BONIFICO:

IBAN: IT19B0306967684510332613282

INTESTATO A: Marco Stella (Toba60)

SWIFT: BCITITMM

CAUSALE: DONAZIONE