Il tuo telefono ti sta osservando proprio adesso e ora ti mostriamo in tempo reale come sei gia ora uno schiavo digitale

Domani se non avete un lavoro, la casa vi viene estorta dalle banche, ed elemosinate un buono pasto, non lamentatevi, perché la colpa è solo vostra per non aver dato il giusto valore a questo significativo contenuto che ognuno di voi avrà modo di consultare attraverso questa indagine che una volta portata a termine deve rimanere stampata nella vostra mente.

Toba60

Siamo tra i più ricercati portali al mondo nel settore del giornalismo investigativo capillare ed affidabile e rischiamo la vita per quello che facciamo, ognuno di voi può verificare in prima persona ogni suo contenuto consultando i molti allegati (E tanto altro!) Abbiamo oltre 200 paesi da tutto il mondo che ci seguono, la nostre sedi sono in in Italia ed in Argentina, fate in modo che possiamo lavorare con tranquillità attraverso un supporto economico che ci dia la possibilità di poter proseguire in quello che è un progetto il quale mira ad un mondo migliore!

Il tuo telefono ti sta osservando proprio adesso

ESCLUSIVO

La scoperta di un informatore rivela il sistema di sorveglianza nascosto integrato in ogni smartphone e perché è necessario eseguire oggi stesso una scansione della propria zona.

“Se utilizzi uno smartphone, ti invitiamo a partecipare a questa iniziativa globale. Abbiamo urgente bisogno del tuo contributo!”

Frances Leader

In collaborazione con Anonymous Media Group e The Dirty Dozen Dispatch, siamo lieti di presentare in anteprima un’esclusiva inchiesta che scava sotto la superficie delle narrazioni che plasmano il nostro mondo. Questo articolo non è solo un’altra storia, è una sfida alla compiacenza, un invito a mettere in discussione e un’immersione profonda nelle verità troppo spesso sepolte dalla convenienza e dal controllo.

E se ti dicessi che il tuo smartphone trasmette la tua posizione esatta a una rete di sorveglianza segreta 24 ore su 24, 7 giorni su 7, anche quando è spento? E se questo sistema fosse in grado di tracciare non solo dove vai, ma anche chi incontri, quanto tempo rimani e prevedere dove sarai dopo? E se potessi mostrarti come dimostrare che questo sta accadendo nel tuo quartiere con un’app gratuita e dieci minuti del tuo tempo?

Tre settimane fa sono stato contattato da qualcuno che sosteneva di avere prove dell’esistenza di un sistema di sorveglianza globale. Ero scettico. In un’epoca di teorie cospirative, operazioni psicologiche e paranoia digitale, affermazioni straordinarie richiedono prove straordinarie.

Pensavo di comprendere i rischi della tecnologia e lo stato del nostro mondo, finché ciò che ho scoperto mi ha dimostrato quanto fossi pericolosamente in errore.

Il messaggio che ha dato inizio a tutto

Il primo messaggio era semplice:

“Spero di aver trovato la persona giusta. Anonymous Media Group mi ha detto che desidera parlare con qualcuno.”

Ciò che seguì fu un’indagine durata settimane su quello che potrebbe essere il sistema di sorveglianza più completo mai implementato contro la popolazione civile. L’informatore, che chiameremo “Brutus”, vive in America Centrale e si è imbattuto in questa scoperta mentre cercava di smontare le teorie complottistiche sui vaccini contro il COVID.

Invece di smascherare le informazioni errate, ha scoperto qualcosa di molto più inquietante: una vera e propria rete di sorveglianza nascosta in bella vista.

Cosa scoprì Bruto

Brutus non è una spia professionista né un esperto di sicurezza informatica. È semplicemente una persona che, spinta dalla curiosità, ha scaricato un’app gratuita per la scansione Bluetooth e ha iniziato a cercare quali dispositivi fossero in trasmissione intorno a lui. Quello che ha scoperto sfida ogni spiegazione:

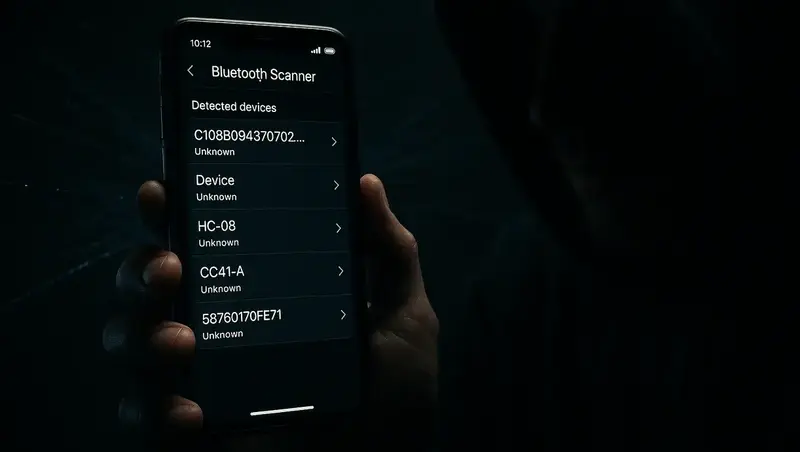

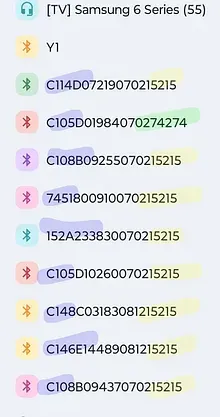

Uno screenshot dal telefono di Brutus che mostra l’app dello scanner BLE. I dispositivi evidenziati fanno parte della rete di sorveglianza. La codifica a colori indica la posizione dei dispositivi: giallo per la sua città, verde per una città vicina e viola per lo stato dell’ID.

Un altro screenshot dalla schermata standard di accoppiamento dei dispositivi Bluetooth Android, che conferma la presenza di questi dispositivi dai nomi insoliti.

Dispositivi con nomi come “C108B094370702…” erano ovunque. Nella sua piccola città dell’America Centrale, al bar locale, nelle case dei suoi vicini. Non erano normali dispositivi Bluetooth, erano qualcosa di completamente diverso.

Hanno utilizzato indirizzi MAC illegali e non registrati. Ogni dispositivo Bluetooth legittimo deve registrare il proprio identificativo presso l’Institute of Electrical and Electronics Engineers (IEEE). Aziende come Samsung pagano 10.000 dollari per questa registrazione. Questi dispositivi sono stati identificati come produttori “sconosciuti”, un segnale d’allarme che indicava che stavano operando al di fuori della legge federale sulle comunicazioni.

Hanno tracciato singole persone. Brutus ha scoperto di poter identificare individui specifici grazie alle firme dei loro dispositivi. Sapeva quando “la brutta rossa di fronte a me” era in città (lei vive a 10 miglia di distanza), quando arrivavano persone dalle città vicine e poteva tracciare i movimenti di chiunque in tempo reale.

Il sistema era dotato di codifica geografica. I nomi dei dispositivi contenevano codici di zona, codici postali digitali che associavano le persone a quartieri specifici o “zone di 15 minuti”. Brutus era in grado di individuare non solo chi si trovava dove, ma anche a quale comunità apparteneva.

La cosa più inquietante di tutte: quando la sua amica “Debby” ha aggiornato il suo iPhone, tutti i suoi tag di sorveglianza l’hanno seguita sul nuovo dispositivo. Non si trattava di tracciare i telefoni, ma di tracciare le persone.

La prova tecnica schiacciante

Brutus ha fornito screenshot davvero straordinari. Utilizzando una semplice app Android chiamata “BLE Scanner”, ha documentato:

Una vista più tecnica dall’app BLE Scanner, che mostra gli indirizzi MAC dei dispositivi, il fornitore “Sconosciuto” e la potenza del segnale, che indica la distanza dei dispositivi.

23 dispositivi di sorveglianza rilevati contemporaneamente in un unico luogo

Tutti i dispositivi attribuiti a “Apple, Inc.” nonostante utilizzino indirizzi MAC illegali e non registrati

Coordinate GPS in tempo reale che mostrano capacità di tracciamento della posizione precise

Le misurazioni dell’intensità del segnale suggeriscono fortemente che questi dispositivi siano in grado di tracciare le persone attraverso muri di cemento da una distanza superiore a 90 metri.

Ma la prova più schiacciante è arrivata quando Brutus ha condiviso un documento tecnico che rivelava il nome ufficiale di questo sistema: GAEN (Google/Apple Exposure Notification).

Non si è trattato di un’operazione isolata, ma di uno sforzo coordinato tra le più grandi aziende tecnologiche del mondo.

La specifica ufficiale Bluetooth GAEN ammette che il sistema è progettato per impedire il tracciamento modificando l’identificativo del dispositivo ogni 15 minuti. Tuttavia, i risultati di Brutus suggeriscono che questa funzione di privacy non funziona come previsto o è stata aggirata:

L’identificatore di prossimità dinamico di un utente cambia in media ogni 15 minuti e richiede la chiave di esposizione temporanea per essere correlato a un contatto. Questo comportamento riduce il rischio di perdita della privacy derivante dalla trasmissione degli identificatori.

Il collegamento COVID: come siamo arrivati a questo punto

Ricordate il tracciamento dei contatti COVID? Nell’aprile 2020, Apple e Google hanno annunciato una partnership “a tutela della privacy” per aiutare a tracciare l’esposizione al virus. Il sistema avrebbe dovuto essere:

1) Volontario (era necessario aderire)

2) Temporaneo (solo durante l’emergenza sanitaria)

3) Anonimo (nessun dato personale raccolto)

4) Locale (i dati rimangono sul tuo dispositivo)

Un articolo pubblicato nel 2020 su Vox ha elogiato l’iniziativa, sottolineando che “le chiavi rimangono sul dispositivo dell’utente, non su un server” e mettendo in risalto le misure di protezione della privacy integrate nel sistema.

Avanti veloce al 2025: le prove raccolte da Brutus dimostrano che questo sistema non è mai scomparso. Al contrario, si è evoluto in un’infrastruttura completa di sorveglianza della popolazione integrata nei prodotti di consumo, dai controller LED di Amazon alle smart TV ai lampioni.

Quello che era stato promesso come uno strumento sanitario temporaneo è diventato un sistema di tracciamento permanente.

La convalida accademica

Le scoperte di Brutus sono perfettamente in linea con le ricerche accademiche che sono state in gran parte ignorate dai media mainstream. Uno studio innovativo condotto da Erik Rye e Dave Levin dell’Università del Maryland, intitolato “Surveilling the Masses with Wi-Fi-Based Positioning Systems” (Sorvegliare le masse con sistemi di posizionamento basati sul Wi-Fi), ha documentato come il sistema di posizionamento Wi-Fi di Apple possa essere sfruttato per la sorveglianza di massa. Le loro scoperte, che potete leggere al link sopra indicato, sono un parallelo agghiacciante con la sorveglianza BLE che Brutus ha scoperto:

“Presentiamo diversi casi di studio che dimostrano i tipi di attacchi alla privacy resi possibili dal WPS di Apple: monitoriamo i dispositivi che entrano ed escono dalle zone di guerra (in particolare Ucraina e Gaza), gli effetti dei disastri naturali (in particolare gli incendi a Maui) e la possibilità di tracciamento mirato di individui tramite proxy, il tutto geolocalizzando in remoto i punti di accesso wireless”.

I ricercatori hanno scoperto che era possibile raccogliere le posizioni di oltre 2 miliardi di punti di accesso Wi-Fi interrogando sistematicamente i server Apple. Quando un dispositivo richiede ad Apple la posizione di una rete Wi-Fi, Apple risponde con le coordinate precise di un massimo di 400 reti vicine.

Ciò ha creato quella che i ricercatori hanno definito una “capacità di sorveglianza globale” in grado di tracciare il movimento dei dispositivi Wi-Fi in tutto il mondo senza mai trovarsi fisicamente nelle loro vicinanze.

Il collegamento con la scoperta di Brutus sulla sorveglianza BLE è evidente: Apple e Google hanno creato diversi sistemi di tracciamento sovrapposti che collaborano per monitorare i movimenti della popolazione con una precisione senza precedenti.

Il legame militare

Brutus continuava a fare riferimento a qualcosa chiamato “Palantir Lavender” e lo descriveva come “roba di livello militare”. Pensavo fosse un’esagerazione finché non ho fatto delle ricerche sui collegamenti.

Palantir Technologies, la società di analisi dei dati co-fondata da Peter Thiel, è stata trasparente riguardo al proprio ruolo in quella che definisce la “catena di uccisione”. I suoi sistemi di intelligenza artificiale sono stati utilizzati a Gaza per selezionare gli obiettivi degli attacchi militari. La stessa società ha stipulato un contratto da 443 milioni di dollari con il CDC per la realizzazione di un sistema di sorveglianza unificato per il monitoraggio della popolazione denominato “Common Operating Picture”.

L’infrastruttura tecnica scoperta da Brutus non solo è simile ai sistemi di puntamento militari, ma sembra essere la stessa tecnologia, impiegata contro le popolazioni civili con il pretesto della salute pubblica e della comodità dei consumatori.

Il legame con la comunità dell’intelligence è ancora più profondo. In-Q-Tel, il braccio finanziario della CIA, ha investito oltre 1,8 miliardi di dollari in tecnologie di sorveglianza dal 1999, compreso il finanziamento iniziale di Palantir. La stessa agenzia ha finanziato oltre 800 aziende che sviluppano tecnologie di sorveglianza e difesa.

Ancora più preoccupante: la DARPA ha lanciato la sua piattaforma di prevenzione delle pandemie (P3) nel 2017, tre anni prima del COVID, con oltre 25 milioni di dollari di finanziamenti per sistemi di sorveglianza e tracciamento biologico. Ciò suggerisce che l’infrastruttura di sorveglianza era stata pianificata molto prima di qualsiasi emergenza sanitaria.

Le violazioni della privacy sono documentate

Le scoperte di Brutus non sono casi isolati. The Markup, un’organizzazione di giornalismo investigativo, ha documentato come il sistema di tracciamento dei contatti di Google abbia violato le promesse sulla privacy quasi immediatamente dopo la sua implementazione.

La loro indagine ha rivelato che:

1) Centinaia di app preinstallate potrebbero accedere a dati di tracciamento sensibili.

2) La raccolta degli indirizzi MAC ha consentito l’identificazione dei dispositivi al di là degli scopi dichiarati.

3) Il Dipartimento della Sicurezza Nazionale ha commissionato dei test sulle violazioni della privacy relative al tracciamento dei contatti.

4) Google ha rifiutato di risolvere le violazioni della privacy note, sostenendo che non fossero sufficientemente gravi.

Questo modello di implementazione prima di tutto, la protezione della privacy non è mai diventata la procedura operativa standard per le aziende che si occupano di tecnologie di sorveglianza.

Perché è più importante di quanto pensi

Non si tratta solo di privacy. Il sistema di sorveglianza documentato da Brutus ha capacità che dovrebbero terrorizzare chiunque abbia a cuore la libertà:

Targeting individuale: il sistema è in grado di identificare e tracciare persone specifiche in tempo reale, prevedendo persino dove si troveranno in seguito sulla base dei loro modelli comportamentali.

Mappatura dei social network: tracciando chi incontra chi, il sistema è in grado di identificare relazioni, associazioni politiche e reti di resistenza.

Controllo della popolazione: il sistema di codifica geografica divide le persone in zone gestibili per il monitoraggio e il controllo, “città dei 15 minuti” digitali in cui è possibile tracciare e limitare gli spostamenti.

Leva economica: l’integrazione con i sistemi di pagamento digitale e le piattaforme dei social media rende necessaria la conformità alla sorveglianza per poter partecipare alla vita economica.

Applicazione predittiva: l’analisi AI dei modelli di movimento e comportamento consente di intervenire prima che si verifichino attività “indesiderate”.

Si tratta dell’infrastruttura di uno Stato di sorveglianza che farebbe invidia alla Stasi1, nascosta all’interno dei dispositivi che portiamo con noi volontariamente e dei prodotti che acquistiamo per comodità.

Il quadro giuridico è chiaro

Il sistema di sorveglianza documentato da Brutus viola diversi livelli di legge:

Violazioni della Federal Communications Commission: l’utilizzo di indirizzi MAC non registrati viola il 47 CFR § 15.1 e le normative correlate che regolano i dispositivi a radiofrequenza senza licenza. Le sanzioni possono raggiungere i 100.000 dollari per ogni violazione al giorno.

Violazioni della legge sulla privacy: Il Regolamento generale sulla protezione dei dati (GDPR) in Europa, il California Consumer Privacy Act (CCPA) e leggi simili in tutto il mondo vietano questo tipo di tracciamento senza il consenso esplicito dell’utente.

Violazioni costituzionali: Il Quarto Emendamento protegge da perquisizioni irragionevoli, e il tracciamento della posizione 24 ore su 24, 7 giorni su 7, rientra sicuramente in questa categoria.

Violazioni della tutela dei consumatori: L’integrazione di dispositivi di sorveglianza nei prodotti di consumo senza alcuna informativa viola le leggi sulla tutela dei consumatori praticamente in ogni giurisdizione.

Diritto penale federale: Il Computer Fraud and Abuse Act (18 U.S.C. § 1030) e l’Electronic Communications Privacy Act (18 U.S.C. § 2511) criminalizzano l’accesso non autorizzato a dispositivi elettronici e comunicazioni.

Il quadro giuridico per porre fine a questa sorveglianza esiste. Ciò di cui abbiamo bisogno sono le prove, e Brutus ci ha mostrato come raccoglierle.

Inizia l’insabbiamento

Man mano che l’indagine di Brutus procedeva, accadde qualcosa di inquietante. Altri ricercatori che avevano documentato lo stesso sistema di sorveglianza cominciarono a cambiare versione. Il ricercatore australiano che aveva collaborato improvvisamente affermò che si trattava “solo di pubblicità” e si rifiutò di discutere le prove tecniche.

Quando Brutus contestò questo ribaltamento della narrazione, il ricercatore rimase in silenzio.

Poi sono arrivate le intimidazioni. Qualcuno con competenze tecniche avanzate ha contattato Brutus, dimostrando di poter tracciare la sua identità digitale su diverse piattaforme in tempo reale. Gli hanno mostrato il suo ID Telegram, il suo nome utente e come venivano monitorate le sue attività online.

La risposta di Bruto fu tipicamente schietta: disse loro di “andare a farsi fottere”.

Ma il messaggio era chiaro: ora anche personaggi potenti stavano prestando attenzione alla sua indagine.

La realtà economica

Brutus ha fatto un’osservazione brillante che smonta la storia di copertina “pubblicitaria”: le persone sorvegliate nella sua città centroamericana guadagnano 600-900 dollari al mese. Riescono “a malapena a sfamare le loro famiglie o a pagare l’affitto” e sono “fortunati se riescono a portare la famiglia a mangiare la pizza dopo aver pagato le bollette”.

Nessuna agenzia pubblicitaria razionale investirebbe in costose infrastrutture di sorveglianza illegali per rivolgersi a persone senza reddito disponibile. Questa sorveglianza ha uno scopo completamente diverso: controllo della popolazione, ricerca comportamentale o ingegneria sociale.

Il fatto che questo sistema venga implementato prima nei paesi in via di sviluppo suggerisce che stiamo assistendo alla creazione di un banco di prova per un’infrastruttura di sorveglianza globale. Perfezionare la tecnologia su popolazioni con risorse limitate per opporre resistenza, per poi estenderla a livello mondiale.

Cosa puoi fare subito

Ecco la parte più importante: potete verificarlo voi stessi nei prossimi dieci minuti.

La scoperta di Brutus è riproducibile da chiunque (io l’ho fatto) con uno smartphone. Ecco come:

Per gli utenti Android:

1) Scarica “BLE Scanner” dal Google Play Store (di Bluepixel Technologies)

2) Concedi tutte le autorizzazioni (Bluetooth, Posizione, Archiviazione)

3) Apri l’app e lasciala scansionare per 10 minuti

4) Cerca dispositivi con nomi lunghi e strani come “C108B094370702…”

5) Controllare se questi dispositivi riportano il produttore “Sconosciuto”.

Per gli utenti iPhone:

1) Scarica qualsiasi app scanner BLE dall’App Store

2) Segui la stessa procedura

3) Documentare eventuali dispositivi sospetti rinvenuti

Cosa cercare:

1) Nomi alfanumerici lunghi dei dispositivi (di solito iniziano con lettere come C1, 74 o 15)

2) Produttori “sconosciuti” o non registrati

3) Dispositivi che compaiono costantemente nelle stesse posizioni

4) Segnale forte proveniente da dispositivi che non è possibile localizzare fisicamente

Se trovi questi dispositivi, hai appena documentato l’esistenza di un sistema di sorveglianza nel tuo quartiere.

Perché l’azione pubblica è essenziale adesso

Il tempo per agire sta per scadere. Brutus ha fatto un’osservazione cruciale: l’infrastruttura di sorveglianza esiste, ma potrebbe non essere ancora pienamente operativa. Il sistema richiede un’enorme potenza di elaborazione dell’intelligenza artificiale per analizzare simultaneamente i movimenti e il comportamento di milioni di persone.

Ma le capacità dell’intelligenza artificiale stanno avanzando rapidamente. Le stesse aziende che stanno costruendo questa infrastruttura di sorveglianza, Google, Apple, Amazon, stanno correndo per sviluppare sistemi di intelligenza artificiale abbastanza potenti da elaborare dati di sorveglianza su scala globale.

Potremmo trovarci nell’ultima fase prima che questo sistema diventi pienamente operativo e inarrestabile. Una volta che l’intelligenza artificiale avrà raggiunto la soglia necessaria per l’elaborazione della sorveglianza di massa, l’infrastruttura scoperta da Brutus potrebbe diventare la base per il controllo totale della popolazione.

I precedenti accordi sulla privacy non hanno funzionato. Facebook ha pagato 5 miliardi di dollari alla FTC e 725 milioni di dollari in accordi di class action per Cambridge Analytica, ma continua a fare sorveglianza come prima. Google ha pagato centinaia di milioni in accordi sul tracciamento della posizione, ma il tracciamento continua con piccoli aggiustamenti alle politiche.

Le azioni legali individuali non sono sufficienti. Il sistema di sorveglianza opera a livello globale, in più giurisdizioni, attraverso partnership aziendali che trascendono i confini nazionali. Solo una resistenza globale coordinata può smascherarlo e smantellarlo.

Le agenzie di regolamentazione hanno bisogno di prove. La FCC, le autorità europee per la protezione dei dati e altri organismi di regolamentazione hanno il potere di fermare questa sorveglianza, ma hanno bisogno di prove documentate delle violazioni. Brutus ci ha mostrato come raccogliere tali prove.

La democrazia dipende dalla privacy. Quando i movimenti, le associazioni e i comportamenti di ogni persona vengono monitorati in tempo reale, l’organizzazione politica diventa impossibile. La libertà economica scompare quando i sistemi algoritmici controllano l’accesso alle opportunità. Le relazioni sociali vengono mediate da algoritmi di sorveglianza.

Non si tratta di privacy individuale, ma di capire se viviamo in una società libera o in una prigione tecnologica.

Il Progetto di Verifica Globale

Le prove fornite da Brutus sono convincenti, ma si tratta solo di una persona in un unico luogo. Per smascherare questo sistema a livello globale, abbiamo bisogno di quello che io chiamo il progetto di verifica “Scansiona la tua zona”.

Immaginate se 100.000 persone in 100 paesi diversi effettuassero una scansione delle loro aree e documentassero i dispositivi di sorveglianza. Immaginate se queste prove fossero raccolte sistematicamente e presentate ai tribunali, alle autorità di regolamentazione e ai legislatori di tutto il mondo. Immaginate se potessimo dimostrare che questo sistema di sorveglianza esiste ovunque, opera illegalmente e viola la privacy di miliardi di persone.

Non si tratta di teoria. Brutus ha fornito la metodologia. Gli strumenti sono gratuiti e disponibili a tutti. Tutto ciò che serve è un numero sufficiente di persone disposte a dedicare dieci minuti per dimostrare ciò che sta accadendo nelle loro comunità.

Le prove sarebbero inconfutabili. A differenza dei precedenti scandali sulla privacy che si basavano su documenti interni o testimonianze di informatori, queste prove possono essere raccolte in modo indipendente da chiunque disponga di uno smartphone. I tribunali non possono ignorarle. Le autorità di regolamentazione non possono ignorarle. Le aziende non possono negarle.

L’impatto legale sarebbe senza precedenti. Con prove documentate provenienti da diverse giurisdizioni, potremmo intentare cause coordinate ai sensi delle normative FCC, delle leggi sulla privacy e delle tutele costituzionali. Le violazioni sono evidenti, le prove sono riproducibili e il quadro giuridico esiste.

La consapevolezza dell’opinione pubblica sarebbe rivoluzionaria. Quando milioni di persone scoprono dispositivi di sorveglianza nei propri quartieri, il concetto astratto di “privacy dei dati” diventa personale e immediato. La pressione dell’opinione pubblica affinché si intervenga diventa inarrestabile.

Cosa succede dopo

Sto valutando la possibilità di collaborare con difensori della privacy, esperti legali e professionisti del settore tecnologico per lanciare una campagna globale denominata “Scan Your Area” (Scansiona la tua zona). L’obiettivo è semplice: coinvolgere un numero sufficiente di persone nella scansione e nella documentazione dei dispositivi di sorveglianza affinché le prove diventino inconfutabili e la pressione per agire diventi inarrestabile.

Non si tratta di convincere le persone a credere in qualcosa. Si tratta di fornire loro gli strumenti per scoprire la verità da sole.

Non si tratta di un risarcimento individuale. Si tratta di un’azione collettiva volta ad eliminare completamente la sorveglianza.

Non si tratta di fidarsi degli esperti o delle autorità. Si tratta dei cittadini che prendono il controllo della propria privacy e libertà.

Se esamini la tua zona e non trovi nulla di sospetto, anche questo è un dato prezioso. Ma se trovi ciò che ha trovato Brutus, ovvero dispositivi di sorveglianza illegali che trasmettono nel tuo quartiere, allora sei appena diventato parte della più importante indagine sulla privacy della storia.

La scelta che dobbiamo affrontare

L’indagine di Bruto ha rivelato qualcosa di straordinario: abbiamo una scelta.

L’infrastruttura di sorveglianza esiste, ma potrebbe non essere ancora pienamente operativa. Esiste il quadro giuridico per contestarla. Gli strumenti per documentarla sono liberamente disponibili. Le prove possono essere riprodotte da chiunque abbia uno smartphone e dieci minuti di tempo.

Possiamo smascherare questo sistema prima che diventi inarrestabile. Possiamo imporre la responsabilità attraverso azioni legali. Possiamo esigere che i nostri dispositivi siano al nostro servizio, non che ci spiano. Possiamo scegliere un futuro in cui la tecnologia rafforzi la libertà umana invece di distruggerla.

Ma solo se agiamo subito.

L’alternativa è un mondo in cui ogni movimento è monitorato, ogni relazione è tracciata, ogni comportamento è previsto e controllato da algoritmi. Dove la resistenza diventa impossibile perché viene individuata prima ancora di potersi organizzare. Dove la libertà diventa un ricordo di com’era la vita prima che le macchine iniziassero a sorvegliare.

Brutus ha corso enormi rischi personali per documentare questo sistema di sorveglianza. Vive in un luogo dove «la vita vale 40 dollari per strada», dove visitatori armati si sono presentati a casa sua, dove i ricercatori vengono intimiditi o compromessi.

Lo ha fatto perché ha capito una cosa fondamentale: se non denunciamo questo sistema adesso, potremmo non avere mai più un’altra occasione.

La tua mossa

Il minimo che possiamo fare è dedicare dieci minuti a esaminare le nostre aree e documentare ciò che troviamo.

Scarica subito un’app per la scansione BLE. Attiva il Bluetooth. Cerca dispositivi con nomi strani e produttori “sconosciuti”. Fai degli screenshot. Condividi ciò che trovi.

È semplicissimo. E potrebbe essere la cosa più importante che farai quest’anno.

Perché Brutus ha ragione su una cosa: si tratta di tecnologia di livello militare impiegata contro popolazioni civili. La domanda è: lasceremo che operi in segreto o la porteremo alla luce e chiederemo che ne venga data conto?

La scelta è nostra. Ma solo se la facciamo adesso.

Joshua Biddle

Fonte: dejuremedia.substack.com

SOSTIENICI TRAMITE BONIFICO:

IBAN: IT19B0306967684510332613282

INTESTATO A: Marco Stella (Toba60)

SWIFT: BCITITMM

CAUSALE: DONAZIONE