La Schiavitù nel NWO Concentrata in Due Brevetti che le Masse Accetteranno Attraverso il Principio della Rana Bollita

Abbiamo voluto offrire a tutti gli utenti un servizio che non si limitasse alla sola esposizione dei fatti, ma che penetrasse a fondo su quanto i media in modo semplicistico espongono al grande pubblico.

E’ un articolo nella seconda parte molto tecnico che chi ha una certa dimestichezza nel mondo informatico sicuramente ha modo comprendere appieno, ma che è bene chiunque abbia modo di conoscere nei suoi aspetti salienti.

Ogni cosa è documentata, abbiamo inserito i brevetti originali con tutte le conseguenze che inevitabilmente avranno seguito, nessuno può opinare con logica e ragione che il tutto sia frutto di una teoria complottista.

Chi in questo momento si i é sottoposto a vaccinazione è condannato ad una vita presente e futura priva di alcun significato prettamente umano che a discrezione può essere deliberatamente annullata, ed i dati immessi in questo documento lo certificano inequivocabilmente anche in virtù del fatto che ogni cosa da come potrete vedere può essere ricreata in modo indipendente senza alcuna intermediazione di sorta.

La fretta di inoculare i bambini ha una radice profonda che da quanto avrete modo di leggere potete capire facilmente, una nota aggiuntiva va doverosamente fatta, l’interferenza legata alle tecnologie già da anni pronte sul tavolo non hanno come la gente pensa un ingerenza unicamente di natura Orwelliana, ma possono e non e’ difficile capirlo avere un impatto che non e’ dissimile a quello di chi con un semplice tasto decide deliberatamente di premere il comando con la dicitura……………

The End.

Toba60

Siamo tra i più ricercati portali al mondo nel settore del giornalismo investigativo capillare ed affidabile e rischiamo la vita per quello che facciamo, ognuno di voi può verificare in prima persona ogni suo contenuto consultando i molti allegati (E tanto altro!) Abbiamo oltre 200 paesi da tutto il mondo che ci seguono, la nostre sedi sono in Italia ed in Argentina, fate in modo che possiamo lavorare con tranquillità attraverso un supporto economico che ci dia la possibilità di poter proseguire in quello che è un progetto il quale mira ad un mondo migliore!

La schiavitù nel NWO e due brevetti molto strani

Oggi, quando sappiamo già quali gadget nanotecnologici sono contenuti in quelle porcherie vaccinali globaliste, che rendono la ragione dell’isteria vaccinale e il desiderio di tutti i governi criminali e corrotti controllati dai globalisti di ficcarci dentro il loro marchio a qualsiasi costo, è il momento di riesumare un po di cospirazioni che potrebbero presto rivelarsi una parte molto reale del nostro futuro sempre più oscuro.

Chiunque collabori ancora oggi con il regime dei covidi, anche solo soffocando in un respiratore da qualche parte al Lidl, sta allo stesso tempo inconsciamente (o alcuni psicopatici forse anche abbastanza consapevolmente) indossando il simbolo della loro schiavitù, la maschera dello schiavo. Ho sostenuto molte volte che tutti coloro che si sottomettono alla prepotenza nazista con uno straccio sulla bocca si mettono volentieri il simbolo della propria prigionia.

L’altra necessità è la loro miracolosa covid-vaccinazione. Una vaccinazione che contiene la tecnologia totalmente fantascientifica di una specie di nanosetaccio di comunicazione auto-assemblante che collega il povero babbeo al wi-fi. Così fino a questo punto è stato, anche se ancora poco credibile per molti, una realtà già chiaramente stabilita. Ad alcuni può sembrare pura fantascienza, ma questo non significa certo che non esista davvero, esiste in modo abbastanza dimostrabile, ed è persino nei loro aspiranti “vaccini”.

Ora entriamo nell’area puramente cospiratoria. Parte della visione psicopatica dei globalisti del loro Brave New World Order, cioè una dittatura di polizia tecnocratica di un governo di un solo mondo che controlla un residuo totalmente schiavizzato dell’umanità sopravvissuta dopo questo genocidio vaccinale, è uno stato di cosiddetto controllo totale, controllo assoluto della società e di ogni individuo in essa. Parte del piano, oltre all’introduzione dei passaporti di vaccinazione, è la fusione di tutti i documenti esistenti in un unico chip digitale, che conterrà tutti i nostri documenti esistenti, cioè carte d’identità, patenti di guida, carte di vaccinazione, passaporti e anche carte bancarie.

Ed è qui che dovremmo prestare attenzione, perché questo è estremamente importante per la nostra schiavitù assoluta! Una parte di questo chip ultraterreno del futuro, chiamiamolo, per esempio, dopo il progetto ID2020 del signor Gates, che prima o poi sarà implementato direttamente nel nostro corpo, e che ci piaccia o no, semplicemente sarà così presto, includerà certamente una carta bancaria per il nostro conto.

Perché parte del loro piano è anche quello di abolire l’attuale sistema monetario e introdurre un’unica moneta digitale. Vale a dire, l’abolizione del contante e l’introduzione dei soli pagamenti senza contanti. E questo in una moneta virtuale centralizzata, che, secondo il piano del complesso digitale-finanziario che sta dietro a tutto questo, sarà completamente programmabile, quindi forse guidata dallo scopo o dal tempo, ecc. O spazialmente, sarà “speso” solo da qualche parte, solo dove il Deep State vi permetterá di spenderlo, e solo per quello per cui vi permetteranno di spenderlo.

E solo se siete completamente obbedienti. E poiché la moneta sarà virtuale e sarà parte di un chip che prima o poi diventerà parte integrante del vostro corpo, è logico che la vostra schiavitù sarà perfetta e per sempre…

Un po’ inquietante in questo contesto sono due brevetti davvero molto strani che sono stati effettivamente depositati presso l’Ufficio Internazionale dei Brevetti e sono quindi validi, che ho incontrato sul sito di media alternativi The Burning Platform in un breve articolo giustamente chiamato “strange patent”. Lascio a ciascun lettore la connessione significativa con il precedente ragionamento cospiratorio.

I brevetti sono rintracciabili su patentscope.wipo.int e alla fine ce ne sono due che sono strettamente correlati. Il primo brevetto è intitolato “sistema di criptovaluta utilizzando i dati di attività del corpo” ed è stato assegnato il numero di brevetto: US20200097951 è stato depositato il 9/21/2018 con il numero di ufficio USA 16138518 e pubblicato il 26/3/2020, ed è stato depositato per conto di Microsoft Technology Licensing LCC.

Il secondo brevetto ha lo stesso identico nome “sistema di criptovaluta utilizzando i dati di attività del corpo” è stato assegnato il numero di brevetto WO2020060606 ed è stato depositato il 20 giugno 2019 con il numero di domanda internazionale PCT/US2019/038084 e il depositante era di nuovo MICROSOFT TECHNOLOGY LICENSING, LLC [US]/[US]. Il brevetto dice questo (astratto): L’attività del corpo umano associata a un compito fornito a un utente può essere utilizzata nel processo di estrazione di un sistema di criptovaluta.

Il server può fornire il compito a un dispositivo utente che è collegato comunicativamente al server. Un sensore accoppiato comunicativamente al dispositivo dell’utente o incluso in esso può rilevare l’attività corporea dell’utente. I dati sull’attività fisica possono essere generati sulla base dell’attività fisica rilevata dell’utente. Un sistema di criptovaluta accoppiato comunicativamente al dispositivo dell’utente può verificare che i dati di attività fisica soddisfino una o più condizioni impostate dal sistema di criptovaluta e assegnare una criptovaluta all’utente i cui dati di attività fisica sono verificati.

E la descrizione del brevetto:

Un sistema di criptovaluta che utilizzza i dati dell’attivita coroporea

BACKGROUND

[0001] La valuta virtuale (nota anche come valuta digitale) è un mezzo di scambio generalmente condotto su Internet che non è legato a una specifica valuta “piatta” (stampata) sostenuta dal governo, come il dollaro americano o l’euro e tipicamente progettato per consentire transazioni istantanee e il trasferimento di proprietà senza confini. Un esempio di valuta virtuale è la criptovaluta, dove la crittografia è usata per assicurare le transazioni e controllare la creazione di nuove unità.

[0002] Esistono diverse criptovalute. Tra questi, le criptovalute basate su blockchain sono le più note. La maggior parte delle criptovalute basate su blockchain sono decentralizzate nel senso che non hanno un punto centrale di controllo. Tuttavia, una criptovaluta basata su blockchain può anche essere implementata in un sistema centralizzato che ha un punto centrale di controllo sulla criptovaluta. Bitcoin è un esempio di criptovaluta basata su blockchain. È descritto in un articolo del 2008 di Satoshi Nakamoto intitolato “Bitcoin: Peer-to-Peer

Sistema elettronico del Tesoro”.

[0003] Una blockchain è una struttura di dati che memorizza un elenco di transazioni e può essere pensata come un libro mastro elettronico distribuito che registra le transazioni tra identificatori di origine e identificatori di destinazione. Le transazioni sono raggruppate in blocchi e ogni blocco (tranne il primo) fa riferimento o è associato a un blocco precedente nella blockchain.

Risorse di computer (o nodi, ecc.) mantengono la blockchain e verificano crittograficamente ogni nuovo blocco e le transazioni contenute nel blocco corrispondente. Questo processo di convalida comporta la risoluzione computazionale di un problema complesso che è anche facilmente verificabile ed è talvolta chiamato “proof-of-work”. Questo processo è chiamato “estrazione”. L’estrazione mineraria può essere un processo casuale con bassa probabilità, quindi sono necessari molti tentativi ed errori per risolvere un problema computazionalmente difficile. Di conseguenza, il mining può richiedere un’enorme quantità di energia computazionale.

[0004] Con queste e altre considerazioni generali in mente, sono state descritte le seguenti incarnazioni. Inoltre, anche se sono stati discussi problemi relativamente specifici, dovrebbe essere compreso che le incarnazioni non dovrebbero essere limitate a risolvere i problemi specifici identificati nello sfondo.

Sommario

In [0005], alcune incarnazioni esemplari della presente descrizione possono utilizzare l’attività del corpo umano associata a un compito fornito da un utente come soluzione ai problemi di “mining” nei sistemi di criptovaluta. Per esempio, l’onda cerebrale o il calore corporeo emesso da un utente quando l’utente esegue un compito fornito da un fornitore di informazioni o di servizi, come la visualizzazione di una pubblicità o l’utilizzo di alcuni servizi Internet, può essere utilizzato nel processo di estrazione.

Invece del massiccio lavoro computazionale richiesto da alcuni sistemi convenzionali di criptovalute, i dati generati sulla base dell’attività corporea dell’utente possono essere la prova del lavoro e quindi l’utente può inconsapevolmente risolvere un problema computazionalmente intenso. Di conseguenza, alcune incarnazioni esemplari della presente descrizione possono ridurre l’energia di calcolo per il processo di estrazione e anche accelerare il processo di estrazione.

Sistemi, metodi e aspetti hardware di supporti di memorizzazione leggibili dal computer per un sistema di criptovaluta che utilizza i dati di attività del corpo umano sono forniti qui. Secondo varie incarnazioni della presente invenzione, un server può fornire un compito a un dispositivo utente che è collegato comunicativamente al server.

Un sensore collegato comunicativamente o incluso nel dispositivo dell’utente può rilevare l’attività corporea dell’utente. I dati sull’attività fisica possono essere generati sulla base dell’attività fisica rilevata dell’utente. Un sistema di criptovaluta accoppiato comunicativamente al dispositivo dell’utente può verificare se i dati di attività fisica soddisfano o meno una o più condizioni impostate dal sistema di criptovaluta e assegnare una criptovaluta all’utente i cui dati di attività fisica sono verificati.

Gli esempi sono implementati come un processo informatico, un sistema informatico o un prodotto come un dispositivo, un prodotto di programma informatico o un supporto leggibile dal computer. Secondo un aspetto, il prodotto di programma del calcolatore è un supporto di immagazzinaggio del calcolatore leggibile da un sistema informatico e codificante un programma del calcolatore che comprende le istruzioni per eseguire un processo del calcolatore.

Riferimento [0008] Questo riassunto è fornito per introdurre una selezione di concetti in forma semplificata, che sono ulteriormente descritti nella descrizione dettagliata che segue. Questo riassunto non è inteso per identificare le caratteristiche chiave o le caratteristiche essenziali della materia rivendicata, né è inteso per essere usato per limitare la portata della materia rivendicata.

Breve descrizione dei Disegni

[0009] Le varie incarnazioni secondo questa descrizione saranno descritte con riferimento ai disegni sui quali:

[0010] FIG. 1 illustra un ambiente esemplare in cui possono essere praticate alcune incarnazioni esemplari della presente invenzione;

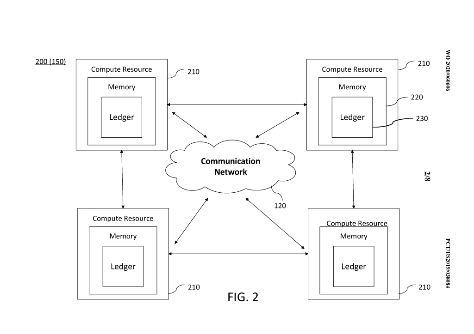

[0011] FIG. 2 mostra un diagramma di sistema di un sistema di criptovaluta decentralizzato secondo ad un’incarnazione esemplare della presente invenzione;

[0012] FIG. 3 mostra un diagramma di flusso di un metodo attuato dal computer secondo un’incarnazione esemplare della presente invenzione;

[0013] FIG. 4 mostra un diagramma di flusso di un’operazione per la generazione di dati sull’attività fisica secondo un’incarnazione esemplare della presente invenzione;

[0014] FIG. 5 mostra un diagramma di flusso di un’operazione di verifica dei dati dell’attività fisica secondo un’incarnazione esemplare della presente invenzione;

[0015] FIG. 6 mostra una blockchain e due blocchi di blockchain esemplari secondo un’incarnazione esemplare della presente descrizione;

[0016] FIG. 7 illustra un diagramma di flusso di un metodo attuato dal computer che utilizza un vettore o un’inclusione secondo un’altra incarnazione esemplare della presente invenzione; e [0017] FIG. 8 illustra un diagramma a blocchi esemplare di un computer o sistema di elaborazione in cui i processi inclusi nel sistema, nel metodo e nel prodotto del programma per computer qui descritto possono essere attuati.

I numeri e i simboli corrispondenti nelle varie figure si riferiscono generalmente alle sezioni corrispondenti, se non diversamente indicato. Le figure sono disegnate per illustrare chiaramente gli aspetti rilevanti delle incarnazioni e non sono necessariamente in scala.

Descrizione dettagliata dell’incarnazione

[0019] Nella seguente descrizione dettagliata, si fa riferimento ai disegni allegati, che formano una parte del presente documento e che illustrano le incarnazioni specifiche in cui l’invenzione può essere praticata. Queste incarnazioni sono descritte in dettaglio sufficiente per permettere a coloro che sono esperti nell’arte di praticare l’invenzione, e deve essere compreso che altre incarnazioni possono essere usate e che le modifiche strutturali, logiche ed elettriche possono essere fatte senza allontanarsi dallo spirito e dalla portata della presente invenzione.

Invenzione.

Di conseguenza, la seguente descrizione dettagliata non deve essere presa in un senso restrittivo e la portata dell’invenzione è definita solo dalle rivendicazioni allegate e dai loro equivalenti. Gli stessi numeri nelle figure si riferiscono a componenti simili che dovrebbero essere evidenti dal contesto d’uso.

Il termine “criptovaluta” può riferirsi a una valuta digitale in cui le tecniche crittografiche sono utilizzate per regolare la generazione di unità di valuta e per autenticare il trasferimento di fondi. Molte criptovalute coinvolgono l’uso della blockchain per garantire la sicurezza e prevenire le frodi come la doppia spesa. Alcune incarnazioni della presente descrizione possono essere utilizzate in meccanismi alternativi di criptovaluta diversi dalla blockchain. Il sistema, il metodo e i prodotti del programma per computer qui descritti possono essere applicati sia a sistemi centralizzati che reti di criptovalute o database decentralizzati.

[0021] FIG. 1 illustra un ambiente esemplare 100 in cui possono essere praticate alcune incarnazioni esemplari della presente invenzione. L’ambiente esemplare 100 include, ma non è limitato a, almeno un task server 110, una rete di comunicazione 120, un dispositivo utente 130, un sensore 140 e un sistema di criptovaluta 150.

Il task server 110 può fornire uno o più compiti al dispositivo utente 130 attraverso la rete di comunicazione 120. Il task server 110 può essere, per esempio, almeno un web server che consegna o serve pagine web, un application server che serve operazioni applicative tra utenti e applicazioni o database, un cloud server, un database server, un file server, un service server, un game server che implementa giochi o servizi per un gioco, e un media server che consegna media come streaming video o audio. I compiti forniti dal server dei compiti 110 saranno descritti più dettagliatamente di seguito.

In alternativa, il sistema di criptovaluta 150 può fornire uno o più compiti al dispositivo utente 130. Per esempio, in una rete di criptovalute decentralizzata, i compiti possono essere suggeriti al dispositivo utente 130 dai minatori (ad esempio, risorse di calcolo o nodi 210 in FIG. 2. ) In un altro esempio in un sistema di criptovalute centralizzato, un server di criptovalute può inviare compiti al dispositivo utente 130.

La rete di comunicazione 120 può includere qualsiasi connessione cablata o wireless, Internet o qualsiasi altra forma di comunicazione. Sebbene in FIG. 1 sia identificata una singola rete 120, la rete di comunicazione 120 può includere un numero qualsiasi di reti di comunicazione diverse tra uno qualsiasi dei server, dispositivi, risorse e sistemi illustrati nelle FIG. 1 e 2 e/o altri server, dispositivi, risorse e sistemi descritti nel presente documento.

La rete di comunicazione 120 può consentire la comunicazione tra diverse risorse informatiche o dispositivi, server e sistemi. Varie implementazioni della rete di comunicazione 120 possono utilizzare diversi tipi di reti, come, ma non limitato a, reti di computer, reti di telecomunicazioni (ad esempio, cellulare), reti di dati mobili senza fili, e qualsiasi combinazione di queste e/o altre reti.

[0025] Il dispositivo utente 130 può includere qualsiasi dispositivo in grado di elaborare e memorizzare dati/informazioni e di comunicare sulla rete di comunicazione 120. Per esempio, il dispositivo utente 130 può includere personal computer, server, telefoni cellulari, tablet, computer portatili, dispositivi intelligenti (per esempio, orologi o smart TV). Un’incarnazione esemplare del dispositivo utente 130 è illustrata in FIG. 6.

[0026] Il sensore 140 può essere configurato per rilevare l’attività fisica dell’utente 145. Come mostrato in FIG. 1, il sensore 140 può essere un componente separato dal dispositivo utente 130 e può essere accoppiato operativamente e/o comunicativamente al dispositivo utente 130. In alternativa, il sensore 140 può essere incluso e integrato nel dispositivo utente 130. Il dispositivo utente 130 può essere, per esempio, un dispositivo indossabile. dispositivo che ha il sensore 140 al suo interno. Il sensore 140 può trasmettere informazioni/dati al dispositivo utente 130.

Il sensore 140 può includere, per esempio, ma non solo, scanner o sensori di risonanza magnetica funzionale (fMRI), sensori di elettroencefalografia (EEG), sensori di spettroscopia nel vicino infrarosso (NIRS). , cardiofrequenzimetri, sensori termici, sensori ottici, sensori a radiofrequenza (RF), sensori a ultrasuoni, telecamere, o qualsiasi altro sensore o scanner che possa misurare o percepire l’attività fisica o scansionare il corpo umano. Per esempio, una fMRI può misurare l’attività corporea rilevando i cambiamenti associati al flusso sanguigno. Una fMRI può utilizzare campi magnetici e onde radio per creare immagini dettagliate del corpo (ad esempio, il flusso di sangue nel cervello per rilevare le aree di attività).

Materiale

Qui mostriamo mostra un esempio di come la fMRI può misurare l’attività cerebrale associata alle informazioni visive e generare dati di immagine.

Il sistema di criptovaluta 150 può includere uno o più processori per l’elaborazione di istruzioni e una o più memorie che memorizzano informazioni in una o più strutture di dati di criptovaluta. In alcune incarnazioni, il sistema di criptovaluta 150 può essere un sistema o una rete centralizzata di criptovaluta, come, ma non limitato a, un server che può essere gestito privatamente da un’entità terza o dalla stessa entità che gestisce il task server 110. In alcune incarnazioni, il sistema di criptovaluta 150 può essere un sistema di rete pubblicamente accessibile (ad esempio, un sistema informatico decentralizzato distribuito).

Per esempio, il sistema di criptovaluta 150 può essere una rete decentralizzata 200, come una rete blockchain decentralizzata, che include una o più risorse di calcolo 210, come mostrato, per esempio, in FIG. 2. Nell’incarnazione di FIG. 2, potrebbe non esserci un’autorità centrale che controlla la rete di criptovalute 200. I dati memorizzati nella rete blockchain 200, cioè il libro mastro pubblico, non devono necessariamente essere memorizzati in una posizione centrale nel suo complesso.

La rete Blockchain 200 può includere una pluralità di processori per l’elaborazione delle istruzioni e una pluralità di memorie che memorizzano informazioni in una o più strutture di dati blockchain. La rete blockchain 200 può mantenere una o più blockchain con liste sempre crescenti di blocchi di dati, dove ogni blocco di dati fa riferimento ai blocchi precedenti nella sua lista. Il requisito che ogni blocco faccia riferimento a tutti i blocchi precedenti nella blockchain fornisce una catena di blocchi che è a prova di manomissione e revisione, in modo che le informazioni memorizzate nella blockchain siano immutabili.

Le risorse informatiche 210 possono includere qualsiasi dispositivo, computer, sistema o altro dispositivo che si è collegato alla rete blockchain 200 e forma un nodo nella rete blockchain 200.

Le risorse di calcolo 210 possono includere, per esempio, ma non limitato a, personal computer, server, telefoni cellulari, compresse, computer portatili, dispositivi intelligenti (ad esempio, orologi intelligenti o televisori intelligenti), o qualsiasi altro dispositivo in grado di memorizzare informazioni e comunicare su una rete di comunicazione 120 In alcune incarnazioni, le risorse di calcolo 210 possono essere non affiliati o reciprocamente sconosciuto, dove, per esempio, le risorse di calcolo 210 rimangono anonimi.

Ogni risorsa di calcolo 210 può includere una memoria 220 che memorizza una copia di almeno una parte del libro mastro pubblico 230 della rete blockchain 200. Le risorse di calcolo 210 possono anche eseguire uno o più programmi per eseguire varie funzioni associate al mantenimento della rete blockchain 200, compreso, per esempio, l’aggiornamento del libro mastro pubblico 230, la generazione di nuovi blocchi o qualsiasi altra funzione simile.

[0030] A scopo illustrativo, FIG. 1 illustra un dispositivo utente 130 che non è incluso nella rete blockchain 200. Tuttavia, il dispositivo utente 130 può essere parte della rete blockchain 200 e può essere implementato come una delle risorse di calcolo 210 in FIG. 2.

Il libro mastro pubblico 230 può memorizzare tutte le transazioni condotte sulla rete blockchain 200, comprese, senza limitazione, ad esempio, tutte le transazioni relative e condotte sulla rete blockchain 200. Poiché ogni risorsa informatica 210 memorizza una copia di almeno una parte del libro mastro pubblico 230 della rete blockchain 200, il libro mastro pubblico 230 può essere verificato indipendentemente per l’accuratezza in qualsiasi momento confrontando le copie memorizzate di più risorse informatiche 210.

La comunicazione tra le risorse informatiche 210 può avvenire tramite la rete di comunicazione 120. La rete di comunicazione 120 di FIG. 2 può essere la stessa rete della rete di comunicazione 120 di FIG. 1. In alcune incarnazioni, ogni risorsa informatica 210 può comunicare direttamente tra loro. In alcune incarnazioni, alcune risorse informatiche 210 potrebbero non essere in grado di comunicare direttamente tra loro. Per esempio, non sono collegati alla stessa rete di comunicazione 120.

In questo caso, la comunicazione relativa alla rete blockchain 200 tra le risorse informatiche 210 può essere eseguita utilizzando una o più delle restanti risorse informatiche 210 come intermediario. In alcune incarnazioni, una o più risorse informatiche 210 possono non mantenere una connessione continua alla rete blockchain 200 in ogni momento.

Per esempio, la risorsa di calcolo 210 può essere collegata solo alla rete blockchain 200 durante un certo periodo di tempo ogni giorno, o può essere collegata solo alla rete blockchain 200 in modo intermittente durante il giorno. A causa della natura decentralizzata della rete blockchain 200, tale connettività intermittente da parte di una o più risorse informatiche 210 non influisce sul funzionamento generale della rete blockchain 200 perché le copie del libro mastro pubblico 230 sono memorizzate su più risorse informatiche 210.

Una volta che la risorsa informatica 210 scollegata si ricollega alla rete blockchain 200, la risorsa informatica 210 scollegata può ricevere copie aggiornate del libro mastro pubblico 210 da una o più risorse informatiche 210 che sono state collegate alla rete blockchain 200.

[0033] FIG. 3 mostra un diagramma di flusso di un metodo attuato dal computer secondo un’incarnazione esemplare della presente invenzione.

[0034] Il metodo 300 inizia con l’operazione 310 illustrata in FIG. 3, in cui il server dei compiti 110 fornisce uno o più compiti al dispositivo utente 130 dell’utente 145 tramite la rete di comunicazione 120. I compiti includono, ad esempio, ma non sono limitati a, guardare o ascoltare le informazioni (ad esempio, la pubblicità) per un periodo di tempo utilizzando un servizio (ad esempio, un motore di ricerca, chatbot, e-mail, social media / servizio di rete, e qualsiasi servizio internet o web), il caricamento o l’invio di informazioni / dati a un sito web, server o rete (ad esempio, un sito web di condivisione di contenuti e rete cloud) o server), o qualsiasi altra informazione o servizio che può interessare l’utente. Nella blockchain, i compiti possono essere inclusi come transazioni nel libro mastro pubblico 230.

[0035] Inoltre, il compito o i compiti forniti dal server dei compiti 110 possono includere la risoluzione di un test per distinguere l’input umano da quello della macchina in modo che possa essere superato dagli umani ma non dai computer, come il Computer Automated Program to Tell Computers and Flumans Apart (CAPTCHA) e reCAPTCHA, che è un sistema simile a CAPTCHA progettato per rilevare che un utente del computer è umano. Il compito può richiedere all’utente 145 di risolvere una sfida di autenticazione, per esempio, senza limitare l’enumerazione, una sfida basata su immagini che include istruzioni che richiedono all’utente 145 di risolvere la sfida interagendo con una o più immagini.

[0036] All’operazione 320, quando o dopo che l’utente 145 esegue il compito o i compiti forniti dal task server 110, il sensore 140 può rilevare l’attività corporea dell’utente 145, che è una risposta corporea associata al compito fornito dal task server 110, e quindi trasmettere l’attività corporea rilevata dell’utente 145 al dispositivo utente 130.

L’attività corporea può includere, per esempio, ma senza limitazione, la radiazione emessa dal corpo umano, l’attività cerebrale, il flusso dei fluidi corporei (ad esempio, il flusso di sangue), l’attività o il movimento degli organi, il movimento del corpo e qualsiasi altra attività che può essere rilevata e rappresentata da immagini, onde, segnali, testo, numeri, gradi o qualsiasi altra forma di informazioni o dati. Esempi di radiazioni emesse dal corpo umano possono includere il calore corporeo radiante, la frequenza cardiaca o le onde cerebrali.

Le onde cerebrali possono includere, ma non sono limitate a, (i) onde gamma coinvolte nei compiti di apprendimento o memoria, (ii) onde beta coinvolte nel pensiero logico e/o pensiero cosciente, (iii) onde alfa, che può essere collegato a pensieri subconsci, (iv) onde theta, che può essere collegato a pensieri che coinvolgono emozioni profonde e crude, (v) onde delta, che può essere coinvolto nel sonno o rilassamento profondo, o (vi)elettroencefalogramma (EEG), che può essere una misura utilizzata per valutare l’attività elettrica nel cervello, come la concentrazione profonda. Esempi di movimento del corpo possono includere il movimento degli occhi, il movimento del viso o qualsiasi altro movimento muscolare. Inoltre, l’attività cerebrale può essere rilevata con la fMRI. Una fMRI misura l’attività cerebrale rilevando i cambiamenti associati al flusso sanguigno.

Questa tecnica si basa sul fatto che il flusso di sangue attraverso il cervello e l’attivazione neuronale sono collegati. Quando una certa area del cervello viene utilizzata, aumenta anche il flusso di sangue a quell’area.

Nell’operazione 330, il dispositivo utente 130 genera dati di attività fisica basati sull’attività fisica rilevata dal sensore 140. L’operazione 330 può essere parte di un processo di estrazione, che è un processo per risolvere un problema computazionalmente difficile. Un’incarnazione esemplare dell’operazione 330 è illustrata in FIG. 4. Come mostrato in FIG. 4, l’operazione 330 può includere le operazioni 410 e 420.

All’operazione 410, l’attività corporea rilevata dal sensore 140 può essere codificata in forme simboliche come lettere, cifre, simboli e una stringa che comprende una sequenza di caratteri. In un esempio, l’attività fisica può essere codificata estraendo uno o più valori dall’attività fisica rilevata, come l’ampiezza minima e/o massima o la frequenza del segnale di attività fisica (per esempio, onde cerebrali).

In un altro esempio, il dispositivo dell’utente 130 può finestrare e campionare l’attività fisica rilevata nel tempo e calcolare una media dei valori campionati. In un altro esempio ancora, il dispositivo utente 130 può generare dati grezzi di attività fisica. In un altro esempio, il dispositivo utente 130 può filtrare il segnale grezzo di attività fisica utilizzando uno o più filtri per applicare il segnale di attività fisica filtrato alla funzione o all’algoritmo di hashing audio all’operazione 420. In alternativa, qualsiasi valore statistico associato all’attività del corpo umano può essere codificato dall’attività fisica rilevata dal sensore 140.

All’operazione 420, l’attività corporea codificata può essere convertita in un output criptato utilizzando un algoritmo di crittografia, come un algoritmo o una funzione di hashing. Per esempio, le funzioni di hashing includono funzioni che mappano un set di dati di input iniziale a un set di dati di output. In generale, una funzione di hashing può essere qualsiasi funzione che può essere usata per mappare dati di dimensione arbitraria su dati di dimensione fissa.

Una funzione hash rende facile verificare che alcuni dati di input corrispondono a un dato valore hash, ma se i dati di input sono sconosciuti, è intenzionalmente difficile ricostruirli (o qualsiasi alternativa equivalente) sulla base della conoscenza del valore hash memorizzato. L’algoritmo o la funzione di hashing può essere parte del software di mining o del programma di un sistema o database di criptovalute.

Per esempio, l’operazione 420 può utilizzare una funzione di hash audio in cui vengono aggiunti gli istogrammi delle frequenze dell’attività corporea codificata, o una manipolazione di bit come una funzione di XOR di ogni segmento di istogramma con il modulo successivo o un numero primo. , viene eseguita sull’attività corporea codificata.

In alcune incarnazioni, una funzione di hash analogica può essere usata dove le attività fisiche stesse sono hash. Per esempio, le onde o i segnali rilevati dal sensore 140, come, ma non solo, le onde alfa, beta, delta o gamma da un sensore EEG, possono essere trasformati in un istogramma usando un algoritmo o una formula di trasformazione come la trasformata veloce di Fourier. (FFT) o qualsiasi altro algoritmo o formula che possa convolvere, sommare o moltiplicare le onde o i segnali per produrre un istogramma. L’hash può essere l’istogramma stesso.

Per esempio, l’hash può essere l’uscita di una FFT dove ogni componente è una banda di frequenza e il valore è il conteggio corrispondente a ogni banda di frequenza. In un altro esempio, le proprietà desiderate possono essere che i primi due istogrammi di frequenza siano il più vicino possibile a zero, per esempio assumendo che ci sia qualche garanzia statistica che questo non possa accadere facilmente.

Tuttavia, l’operazione 420 è opzionale. In alcune incarnazioni, senza crittografia o hashing dell’attività del corpo codificato, il dispositivo utente 130 può trasmettere l’attività del corpo codificato generato nell’operazione 410 al sistema di criptovaluta 150.

Sebbene FIG. 3 illustri che l’operazione 330, comprese le operazioni 410 e 420, sia elaborata dal dispositivo utente 130, almeno una delle operazioni 410 e 420 può essere elaborata da un altro dispositivo (o dispositivi), server, risorsa o sistema, come il task server 110, una borsa di criptovalute. Sistema 150, o qualsiasi altro server. Per esempio, il dispositivo dell’utente 130 può generare i dati grezzi dell’attività corporea rilevata, trasmettere i dati grezzi al sistema di criptovaluta 150, al server di compito 110, o a qualsiasi altro server, e poi il sistema di criptovaluta 150, il server di compito 110, o qualsiasi altro server può codificare o hash i dati grezzi dell’attività corporea rilevata.

[0044] Facendo riferimento a FIG. 3, all’operazione 340, il sistema di criptovaluta 150 verifica che i dati sull’attività del corpo dell’utente 145 generati dal dispositivo utente 130 soddisfino una o più condizioni stabilite dall’algoritmo del sistema di criptovaluta 150. Le condizioni possono essere impostate simulando l’attività corporea umana in tutti gli hash di attività corporea. Gli algoritmi di apprendimento automatico possono essere utilizzati per simulare le attività corporee e impostare le condizioni per le attività corporee valide, come, ma non solo, utilizzando reti generative avversarie.

[0045] In alcune incarnazioni, il sistema di criptovaluta 150 verifica che i dati di attività fisica dell’utente 145 (ad esempio, il codice di attività fisica generato all’operazione 410 o l’hash di attività fisica generato all’operazione 420) possono rappresentare che l’utente 145 è all’interno dell’intervallo obiettivo. L’intervallo di destinazione può essere determinato dalla quantità di sforzo cognitivo richiesto dall’utente 145 per eseguire il compito fornito dal server dei compiti 110. Per esempio, per verificare che l’hash dell’attività fisica dell’utente 145, il sistema di criptovaluta 150 può determinare, tra le altre cose, (i) se l’hash dell’attività fisica dell’utente 145 ha uno specifico schema definito, schemi ripetuti, proprietà matematiche, o numero di numeri, caratteri o stringhe iniziali (ad esempio, zeri iniziali) determinati dal sistema di criptovaluta 150, o (ii) se l’hash dell’attività fisica dell’utente 145 è inferiore a un valore target corrente.

Esempi di schemi numerici impostati dal sistema di criptovaluta 150 possono essere uno schema in cui le prime certe cifre dell’hash costituiscono un numero primo, o uno schema in cui un numero che viene calcolato applicando le prime certe cifre dell’hash a uno schema preimpostato costituisce un numero primo. numero (Per esempio, un numero calcolato aggiungendo o sottraendo un numero predeterminato o un numero impostato dal sistema di criptovaluta 150 alle prime quattro cifre dell’hash costituisce un numero primo).

I modelli di numeri ripetuti possono includere un numero ripetuto (ad esempio, zeri iniziali, uno nel mezzo dell’hash, due sulle ultime quattro cifre dell’hash, e qualsiasi numero ripetuto contenuto nell’hash) e una serie di numeri ripetuti (ad esempio Se la ripetizione iniziale di una coppia di cifre, per esempio, “121212” o la tripletta “123123”). Se l’hash dell’attività fisica 145 dell’utente ha il/i modello/i desiderato/i o è all’interno dell’intervallo obiettivo, allora la prova di lavoro o la prova di puntata è considerata risolta e questo hash può essere un nuovo blocco.

L’intervallo o il valore target può essere cambiato periodicamente per mantenere un livello di difficoltà preselezionato, anche se non richiesto. Per esempio, il valore target può essere inversamente proporzionale alla difficoltà. Variando il livello di difficoltà, è possibile mantenere un tasso di generazione di blocchi approssimativamente costante.

L’intervallo target dell’attività fisica valida può essere impostato utilizzando dati statistici, in modo che l’attività fisica normale, l’attività che può facilmente verificarsi, o la finta attività fisica non possano essere verificate. Per esempio, un intervallo di attività fisica valida può essere selezionato dalla gamma che i minatori non possono fingere la propria attività fisica per soddisfare l’intervallo di obiettivi per dimostrare e verificare la prova di lavoro.

Inoltre, la verifica all’operazione 340 può includere il filtraggio di compiti non validi, dati malformati (errori di sintassi), o dati inviati da un utente non autorizzato o generati da un sistema di apprendimento automatico. Per esempio, il sistema di criptovaluta 150 può ricevere i dati dell’attività corporea generati dal dispositivo utente 130 prima di applicare l’algoritmo di hashing, fare un re-hash dei dati e poi confrontare i dati re-hashed con l’hashing ricevuto dal dispositivo utente 130 per controllare che i dati dell’attività corporea siano generati sulla base di dati generati dall’uomo, piuttosto che casuali, generati dal computer. I voxel dell’immagine fMRI possono essere un esempio di dati di attività corporea generati prima dell’algoritmo di hashing.

Un’incarnazione esemplare dell’operazione 340 è illustrata in FIG. 5. Nell’operazione 510, il sistema di criptovaluta 150 può controllare se un hash dell’attività fisica ricevuto da dispositivo utente 130, è all’interno di un intervallo di destinazione impostato dal sistema di criptovaluta 150, o contiene un modello desiderato impostato dal sistema di criptovaluta 150. Se l’hash dell’attività fisica è all’interno dell’intervallo di destinazione o ha il modello desiderato impostato dal sistema di criptovaluta 150, il sistema di criptovaluta 150 esegue un nuovo hash dei dati dell’attività fisica generati prima dell’algoritmo di hashing e trasmessi con l’hash dell’attività fisica dal dispositivo dell’utente 130 (operazione 520), e quindi confronta i dati re-hashed con l’hash dell’attività fisica ricevuto dal dispositivo dell’utente 130 (operazione 530).

Se i dati re-hashed sono identici all’hash dell’attività fisica ricevuto dal dispositivo utente 130, il sistema di criptovaluta 150 procede all’operazione 350. Tuttavia, se è determinato all’operazione 510 che l’hash dei dati dell’attività fisica è al di fuori dell’intervallo di destinazione o non include il modello desiderato impostato dal sistema di criptovaluta 150, o se è determinato all’operazione 530 che i dati re-hashed non corrispondono all’hash dell’attività fisica, l’operazione 310 o 320 può essere eseguita.

[0049] All’operazione 350, quando i dati sull’attività corporea trasmessi dal dispositivo utente 130 soddisfano una o più condizioni stabilite dal sistema di criptovaluta 150, il sistema di criptovaluta 150 assegna la criptovaluta all’utente 145. Per esempio, il sistema di criptovaluta 150 assegna all’utente 145 una quantità di criptovaluta corrispondente a un compito eseguito dall’utente 145. Inoltre, il sistema di criptovaluta 150 può assegnare una criptovaluta al proprietario o all’operatore del task server 110 come ricompensa per la fornitura di servizi, come motori di ricerca, chatbot, applicazioni o siti web, offrendo agli utenti l’accesso a contenuti gratuiti o a pagamento (ad esempio, streaming video e audio o e-book) o condividendo informazioni o dati con gli utenti.

Per esempio, nel sistema di criptovaluta blockchain, nell’operazione 340, almeno una delle risorse di calcolo 210 di FIG. 2 verifica che l’hash dei dati di attività fisica 145 dell’utente sia valido. All’operazione 350, quando l’hash dei dati dell’attività fisica 145 dell’utente è verificato all’operazione 340, la risorsa informatica 210 di FIG. 2 può aggiungere un nuovo blocco alla blockchain. Il nuovo blocco può includere un numero di unità di criptovaluta associate all’indirizzo dell’utente. La nuova blockchain con il blocco aggiunto viene trasmessa nella rete di criptovalute 150. La risorsa informatica 210 che ha eseguito le operazioni 340 e 350 può anche essere ricompensata con commissioni di transazione e/o criptovaluta.

[0051] FIG. 5 illustra una blockchain 500 e due blocchi esemplari 510, 520 della blockchain 500 secondo incarichi esemplari della presente descrizione. Tipicamente, una “blockchain” è intesa come una struttura di dati che comprende una serie di blocchi, dove ogni blocco contiene dati corrispondenti a una o più transazioni, hashati insieme a dati di collegamento come l’hash del blocco immediatamente precedente. In un’incarnazione di questa descrizione, una transazione può essere un compito eseguito da un utente 145.

La stringa può poi usarlo per creare un libro mastro, che è tipicamente un database di sola connessione. Una volta che i dati sono inseriti in un blocco della catena, questo record è essenzialmente irrecuperabile, poiché qualsiasi manipolazione dei dati si rifletterebbe nel calcolo degli hash concatenati, ed è quindi facilmente rilevabile.

Blockchain 500 può essere un libro mastro di transazioni pubblicamente distribuibile, come il libro mastro 230 di FIG. 2, e può includere una pluralità di blocchi. Ogni blocco, come il blocco 510 e il blocco 520, può includere dati relativi a transazioni recenti. Per esempio, un compito eseguito dall’utente 145 e il numero di unità di criptovaluta assegnate all’utente 145, e/o i dati di collegamento dei contenuti che collegano un blocco 520 a un blocco precedente 510, e i dati di prova del lavoro, come un hash verificato dell’attività fisica che assicura che lo stato della blockchain 500 sia valido e sia approvato/verificato da una maggioranza del sistema di registrazione.

Esempi di embodiments del blocco 520 della blockchain 500 possono includere un hash corrente, un hash precedente di un blocco precedente 510, una transazione. L’hash precedente è un hash del blocco immediatamente precedente, che assicura che ogni blocco sia immutabilmente collegato al blocco precedente. L’hash del precedente blocco 510 può essere incluso nel blocco 520, collegando così il blocco 520 al precedente blocco 510.

Le informazioni sulle transazioni non possono essere modificate senza essere notate da almeno una delle risorse di calcolo 210, in modo che la blockchain 500 possa essere affidabile per verificare le transazioni che avvengono sulla blockchain 500.

In alcune incarnazioni, vettori o embeddings possono essere utilizzati per i dati di attività corporea. FIG. 7 mostra un diagramma di flusso di un’incarnazione esemplare di un metodo attuato dal computer che usa vettori (o embedding).

Come descritto in dettaglio sopra rispetto a FIG. 3, un task server 110 o un sistema/rete di criptovalute 150, come un server centrale di criptovalute o una risorsa informatica (o nodo) 210, può eseguire un’operazione 310 in cui uno o più compiti sono proposti a un dispositivo utente 130 su una rete di comunicazione 120 e un sensore 140. può eseguire un’operazione 320 in cui il sensore 140 rileva o misura l’attività fisica di un utente 145. Il sensore 140 (o il dispositivo utente 130) può generare dati sull’attività del corpo sotto forma di immagini, onde, segnali, numeri, caratteri, stringhe o qualsiasi altra forma che possa rappresentare l’attività del corpo.

[0055] All’operazione 710, il dispositivo utente 130 genera uno o più vettori (o inserimenti), come una matrice di numeri in virgola mobile, dai dati sull’attività del corpo generati dal sensore 140 (o dal dispositivo utente 130). Un algoritmo memorizzato sul dispositivo utente 130 o su qualsiasi dispositivo, server, sistema o rete comunicativamente accoppiato al dispositivo utente 130 tramite la rete di comunicazione 120 può trasformare i dati di attività fisica generati dal sensore 140 (o dal dispositivo utente 130) in uno o più vettori. Per esempio, un’immagine del cervello

generato dallo scanner fMRI può essere inserito in un algoritmo di computer vision di apprendimento automatico, per esempio, ma limitato a una rete neurale convoluzionale, e l’algoritmo di apprendimento automatico può generare uno o più vettori da uno o più voxel dell’immagine del cervello. In alcune incarnazioni, un singolo vettore può essere generato nell’operazione 710. In altre incarnazioni, una serie di vettori può essere generata dal campionamento nel tempo mentre l’utente 145 esegue il compito o i compiti. I dati dell’attività fisica (per esempio, i voxel dell’immagine cerebrale) e/o i vettori (o embeddings) possono generare “prove di lavoro” ed essere trasmessi al sistema/rete di criptovaluta 150.

Inoltre, i vettori possono opzionalmente includere uno o più vettori relativi al compito o ai compiti, per esempio, senza limitare l’elenco, i termini di ricerca utilizzati o identificati in un annuncio visto dall’utente 145.

Nell’operazione 720, i vettori generati nell’operazione 710 possono essere convertiti in output criptato usando un algoritmo di crittografia, come un algoritmo o una funzione di hashing, come spiegato sopra rispetto all’operazione 420 in FIG. 4. Per esempio, il vettore (o i vettori) possono essere sottoposti a hash come byte usando un algoritmo di hashing come Secure Hash Algorithm (SHA)-l, SHA-256, SHA-384, SHA-512, e Message Digest (MD)- 5.

Tuttavia, l’operazione 720 è opzionale. In alcune incarnazioni, il dispositivo utente 130 può trasmettere il/i vettore/i del corpo generato/i nell’operazione 710 al sistema di criptovaluta 150 senza cifrarli o fare l’hashing.

[0059] All’operazione 730, il sistema di criptovaluta 150 riceve i dati dell’attività corporea 145 dell’utente (ad esempio, voxel dell’immagine cerebrale) e/o i vettori del corpo (o hash) dal dispositivo dell’utente 130. Attività dell’utente 145.

All’operazione 740, il sistema di criptovaluta 150 controlla se il vettore o i vettori ricevuti dal dispositivo utente 130 hanno una o più proprietà matematiche impostate dal sistema/rete di criptovaluta 150. Per esempio, il sistema di criptovaluta 150 può determinare se il vettore o i vettori dell’attività fisica hanno una somiglianza (o relazione) con un vettore legittimo (o vettore base) impostato dall’algoritmo del sistema di criptovaluta 150. La somiglianza può essere misurata o calcolata usando, per esempio, ma non solo, la somiglianza del coseno, la distanza euclidea, la distanza Manhattan, la distanza Minkowski e la somiglianza Jaccard.

Un vettore legittimo può essere impostato sulla base del presupposto che i vettori di attività fisica delle persone che eseguono lo stesso compito hanno un certo grado di somiglianza. Un sistema di criptovaluta 150, come il server/rete centrale di criptovaluta o la risorsa informatica (o nodo) 210 di FIG. 2, può decidere il vettore legittimo e la somiglianza. Ad esempio, i minatori come le risorse di calcolo (o i nodi) 210 di FIG. 2 possono condividere le loro prove di lavoro, compresi, ad esempio ma non solo, i vettori di attività fisica, con la rete di criptovalute 150 e decidere su un vettore legittimo e sulla similarità calcolando una media delle prove di lavoro (ad esempio, un centro di gravità o una media ponderata dei vettori e una deviazione standard).

Se i vettori ricevuti dal dispositivo utente 130 hanno proprietà matematiche impostate dal sistema/rete di criptovalute 150, il sistema/rete di criptovalute 150 rielabora i dati dell’attività fisica trasmessi dal dispositivo utente 130 (operazione 750) e poi confronta l’output hash con i vettori (o hash) ricevuti dal dispositivo utente 130 (operazione 760). Per esempio, la sorgente (o nodo) 210 del computer di FIG. 2 può rielaborare i voxel fMRI trasmessi dal dispositivo utente 130 in un vettore, e poi confrontare il vettore rielaborato con il vettore ricevuto dal dispositivo utente 130 per controllare che i dati dell’attività fisica siano generati sulla base di dati generati dall’uomo, piuttosto che da un computer casuale.

Dopo aver determinato all’operazione 740 che il vettore o i vettori ricevuti dal dispositivo utente 130 non soddisfano le proprietà matematiche impostate dal sistema/rete di criptovaluta 150, o dopo aver determinato all’operazione 760 che l’output hash non corrisponde al vettore o ai vettori (o hash) ricevuti dal dispositivo utente 130, l’operazione 310 o 320 può procedere.

Se l’output re-hashed è identico al vettore (o hash) ricevuto dal dispositivo utente 130, il sistema/rete di criptovaluta 150 assegna la criptovaluta all’utente 145 come descritto in precedenza rispetto all’operazione 350. Per esempio, in un sistema di criptovaluta blockchain, un miner, come una delle risorse di calcolo (o nodi) 210 di FIG. 2 che ha eseguito la convalida dei dati dell’attività fisica, può aggiungere un nuovo blocco che include i dati dell’attività fisica, il vettore (o hash) e/o il numero di unità di criptovaluta associate all’indirizzo dell’utente. alla blockchain, trasmettere la nuova blockchain con il nuovo blocco intorno alla rete di criptovaluta 150, e può essere ricompensato con commissioni di transazione e/o criptovaluta.

[0063] FIG. 8 illustra uno schema di un computer esemplare o di un sistema di elaborazione che può implementare uno qualsiasi dei sistemi, metodi e prodotti di programmi informatici, come il task server 110, il dispositivo utente 130, il sistema di criptovaluta 150 e le risorse informatiche 210, descritti qui in un’incarnazione della presente divulgazione. Il sistema informatico è solo un esempio di un sistema di elaborazione adatto e non intende suggerire alcuna limitazione per quanto riguarda l’ambito di utilizzo o la funzionalità delle incarnazioni della metodologia qui descritta.

Il sistema di elaborazione illustrato può essere utilizzato con molti altri ambienti o configurazioni di sistemi informatici generali o speciali. Esempi di sistemi informatici noti, ambienti e/o configurazioni che possono essere adatti all’uso con il sistema di elaborazione illustrato in FIG. 8 possono includere, ma non sono limitati a, sistemi di personal computer, sistemi informatici basati su server, thin client, thick client, dispositivi palmari o portatili, sistemi multiprocessore, sistemi basati su microprocessore, set top box, elettronica di consumo programmabile, computer in rete, sistemi di minicomputer, sistemi mainframe e ambienti di cloud computing distribuiti che includono uno qualsiasi dei sistemi o dispositivi precedenti e simili.

Un sistema informatico può essere descritto nel contesto generale delle istruzioni eseguibili di un sistema informatico, come i moduli di programma che vengono eseguiti da un sistema informatico. In generale, i moduli di programma possono includere routine, programmi, oggetti, componenti, logica, strutture dati e così via, che eseguono compiti specifici o implementano specifici tipi di dati astratti.

Il sistema informatico può essere gestito in un ambiente di cloud computing distribuito in cui i compiti vengono eseguiti da dispositivi di elaborazione remoti che sono collegati da una rete di comunicazione. In un ambiente di cloud computing distribuito, i moduli di programma possono risiedere su supporti di memorizzazione del sistema informatico locale e remoto, compresi i dispositivi di memorizzazione.

I componenti del sistema informatico 800 possono includere, ma non sono limitati a, uno o più processori o unità di elaborazione 810, la memoria di sistema 820 e un bus 830 che collega i vari componenti del sistema, compresa la memoria di sistema 820, al processore 810. Il processore 810 può includere un modulo software 815 che esegue i metodi qui descritti. Il modulo 815 può essere programmato nei circuiti integrati del processore 810 o caricato dalla memoria 820, dal dispositivo di memoria 840 o dalla rete 850, o da combinazioni di questi.

Il bus 830 può rappresentare uno o più di diversi tipi di strutture di bus, tra cui un bus di memoria o un controller di memoria, un bus periferico, una porta grafica accelerata e un processore o un bus locale che utilizza una varietà di architetture di bus. A titolo di esempio, e non di limitazione, tali architetture includono il bus Industry Standard Architecture (ISA), il bus Micro Channel Architecture (MCA), il bus Enhanced ISA (EISA), il bus locale Video Electronics Standards Association (VESA), e il bus PCI (peripheral component interconnect).

Il sistema informatico 800 può includere vari media leggibili dal sistema informatico. Tali supporti possono essere qualsiasi supporto accessibile al sistema informatico e possono includere sia supporti non volatili che volatili, supporti rimovibili e non rimovibili.

La memoria di sistema 820 può includere supporti leggibili dal sistema informatico sotto forma di memoria volatile, come la memoria ad accesso casuale (RAM) e/o la memoria cache, o altre. Il sistema informatico 800 può inoltre includere altre unità volatili/non rimovibili

supporti di memorizzazione non volatili del sistema informatico. A titolo di esempio, può essere fornito un dispositivo di memorizzazione 840 per leggere e scrivere su un supporto magnetico non rimovibile e non volatile (per esempio, un “disco rigido”).

Anche se non mostrato, un’unità disco magnetico per leggere e scrivere su un disco magnetico rimovibile e non volatile (per esempio, un “floppy disk”) e un’unità disco ottico per leggere o scrivere su un disco ottico rimovibile e non volatile come un CD-ROM, DVD-ROM, o altri supporti ottici possono essere forniti. In questi casi, ciascuno può essere collegato al bus 630 da una o più interfacce per supporti dati.

Il sistema informatico 800 può anche comunicare con uno o più dispositivi esterni 860, come una tastiera, un dispositivo di puntamento, un display 870, ecc.; uno o più dispositivi che permettono a un utente di interagire con il sistema informatico; e/o qualsiasi dispositivo (ad esempio, scheda di rete, modem, ecc.) che consente al sistema informatico di comunicare con uno o più altri dispositivi informatici. Tale comunicazione può avvenire tramite l’interfaccia input/output (I/O) 880.

Ancora, il sistema informatico 800 può comunicare con una o più reti 850, come una rete locale (LAN), una rete geografica (WAN), e/o una rete pubblica (ad esempio, Internet) tramite l’adattatore di rete 855. Come mostrato, l’adattatore di rete 855 comunica con altri componenti del sistema informatico tramite il bus 830. Dovrebbe essere compreso che, sebbene non mostrato, altri componenti hardware e/o software possono essere usati insieme al sistema informatico. Gli esempi includono, ma non sono limitati a: microcodice, driver di dispositivi, unità di processori ridondanti, array di unità disco esterne, sistemi RAID, unità a nastro e sistemi di archiviazione dati, ecc.

0071]Come sarà apprezzato da un esperto dell’arte, gli aspetti della presente descrizione possono essere incarnati come sistema, metodo o prodotto di un programma per computer. Di conseguenza, gli aspetti della presente descrizione possono assumere la forma di un’incarnazione all-hardware, un’incarnazione all-software (compresi firmware, software residente, microcodice, ecc.), o un’incarnazione che combina aspetti software e hardware, a cui può essere fatto riferimento generale. qui come “circuito”, “modulo” o “sistema”. Inoltre, gli aspetti della presente divulgazione possono assumere la forma di un prodotto di programma informatico incarnato in uno o più supporti leggibili dal computer che hanno un codice di programma leggibile dal computer incorporato in essi.

Può essere utilizzata qualsiasi combinazione di uno o più supporti leggibili dal computer. Il supporto leggibile dal computer può essere un supporto di segnale leggibile dal computer o un supporto di memorizzazione leggibile dal computer. Il supporto di memorizzazione leggibile dal computer può essere, per esempio, senza limitazione, un sistema, un apparecchio o un dispositivo elettronico, magnetico, ottico, elettromagnetico, a infrarossi o allo stato solido, o qualsiasi combinazione adatta di questi.

Esempi più specifici (elenco non esaustivo) di supporti di memorizzazione leggibili dal computer includono i seguenti: dischetto portatile, disco rigido, memoria ad accesso casuale (RAM), memoria di sola lettura (ROM), memoria di sola lettura programmabile cancellabile (EPROM o memoria Flash), memoria di sola lettura su compact disc portatile (CD-ROM), dispositivo di memorizzazione ottica, dispositivo di memorizzazione magnetica, o qualsiasi combinazione adatta di quanto sopra. Nel contesto di questo documento, un supporto di memorizzazione leggibile dal computer può essere qualsiasi supporto tangibile che può contenere o memorizzare un programma per l’uso da o in combinazione con un sistema, apparato o dispositivo per l’esecuzione di istruzioni.

Un supporto di segnale leggibile dal computer può comprendere un segnale di dati propagato con codice di programma leggibile dal computer incorporato in esso, per esempio, nella banda base o come parte di un’onda portante. Tale segnale propagato può assumere una qualsiasi di una varietà di forme, tra cui, ma non solo, elettromagnetica, ottica o qualsiasi combinazione adatta. Un supporto di segnale leggibile dal computer può essere qualsiasi supporto leggibile dal computer che non è un supporto di memorizzazione leggibile dal computer e che può comunicare, propagare o trasmettere un programma per l’uso da parte o in congiunzione con un sistema di istruzioni, un apparecchio o un dispositivo.

Un supporto di segnale leggibile dal computer può includere un segnale di dati propagato con codice di programma leggibile dal computer incorporato in esso, per esempio, nella banda base o come parte di un’onda portante. Tale segnale propagato può assumere una qualsiasi di una varietà di forme, tra cui, ma non solo, elettromagnetica, ottica o qualsiasi combinazione adatta. Un supporto di segnale leggibile dal computer può essere qualsiasi supporto leggibile dal sistema iformatico che non è un supporto di memorizzazione leggibile dal computer e che può comunicare, propagare o trasmettere un programma per l’uso da parte o in congiunzione con un sistema di istruzioni, un apparato o un dispositivo.

Il codice del programma incarnato su un supporto leggibile dal computer può essere trasmesso usando qualsiasi mezzo adatto, incluso, senza limitazione, wireless, cablato, cavo a fibre ottiche, RF, ecc. o qualsiasi combinazione adatta di quanto sopra.

Il codice del programma del computer per eseguire le operazioni secondo gli aspetti della presente invenzione può essere scritto in qualsiasi combinazione di uno o più linguaggi di programmazione, compreso un linguaggio di programmazione orientato agli oggetti come Java, Smalltalk, C++ o simili, e linguaggi di programmazione procedurali convenzionali. come il linguaggio di programmazione “C” o linguaggi di programmazione simili, un linguaggio di scripting come Perl, VBS o linguaggi simili, e/o linguaggi funzionali come Lisp e ML, e linguaggi orientati alla logica come Prolog.

Il codice del programma può essere eseguito interamente sul computer dell’utente, parzialmente sul computer dell’utente, come un pacchetto software separato, parzialmente sul computer dell’utente e parzialmente su un computer remoto, o interamente su un computer o server remoto. In quest’ultimo scenario, il computer remoto può essere collegato al computer dell’utente tramite qualsiasi tipo di rete, compresa una rete locale (LAN) o una rete geografica (WAN), o la connessione può essere fatta a un computer esterno (ad esempio, per esempio, tramite Internet utilizzando un ISP).

Gli aspetti della presente divulgazione sono descritti con riferimento a illustrazioni di diagrammi di flusso e/o a schemi a blocchi di metodi, dispositivi (sistemi) e prodotti di programma per computer secondo alcune incarnazioni della presente divulgazione. Resta inteso che ogni blocco delle illustrazioni del diagramma di flusso e/o dei diagrammi a blocchi e le combinazioni di blocchi nelle illustrazioni del diagramma di flusso e/o nei diagrammi a blocchi possono essere implementati da istruzioni di programma per computer.

Queste istruzioni di programma del computer possono essere fornite a un processore di computer per scopi generali, a un computer per scopi speciali o a un altro dispositivo di elaborazione dei dati programmabile per formare una macchina, in modo tale che le istruzioni che vengono eseguite dal processore del computer o da un altro dispositivo di elaborazione dei dati programmabile, creino i mezzi per implementare le funzioni/azioni specificate nel diagramma di flusso e/o nel/i blocco/i del diagramma a blocchi.

Queste istruzioni di programma del calcolatore possono anche essere immagazzinate su un supporto leggibile dal calcolatore che può dirigere il calcolatore, l’altro apparato programmabile di elaborazione dei dati, o altri dispositivi per funzionare in un modo particolare, tale che le istruzioni immagazzinate sul supporto leggibile dal calcolatore formano l’oggetto della fabbricazione, compreso le istruzioni che implementano la funzione/atto specificato nel diagramma di flusso e/o nel diagramma a blocchi o nei blocchi.

Le istruzioni del programma per computer possono anche essere caricate in un computer, in un altro dispositivo programmabile di elaborazione dei dati o in altri dispositivi per causare una serie di passi operativi da eseguire sul computer, su un altro dispositivo programmabile o su altri dispositivi per produrre un processo attuato dal computer. in modo tale che le istruzioni che vengono eseguite sul computer o su un altro dispositivo programmabile forniscono processi per attuare la funzione/azione specificata nel diagramma di flusso e/o nello schema a blocchi o nei blocchi.

Il diagramma di flusso e i diagrammi a blocchi nelle figure illustrano l’architettura, la funzionalità e il funzionamento di possibili implementazioni di sistemi, metodi e prodotti di programma per computer secondo varie incarnazioni della presente invenzione. A questo proposito, ogni blocco nel diagramma di flusso o nei diagrammi a blocchi può rappresentare un modulo, un segmento o una porzione di codice che contiene una o più istruzioni eseguibili per implementare la o le funzioni logiche specificate.

Va anche notato che in alcune implementazioni alternative, le funzioni specificate nel blocco possono verificarsi al di fuori dell’ordine mostrato nelle figure. Per esempio, due blocchi mostrati in sequenza possono in realtà essere eseguiti sostanzialmente simultaneamente, o i blocchi possono talvolta essere eseguiti in ordine inverso, a seconda della funzionalità inclusa. Si dovrebbe anche notare che ogni schema a blocchi e/o illustrazione del diagramma di flusso e combinazione di blocchi nello schema a blocchi e/o illustrazione del diagramma di flusso possono essere implementati da sistemi hardware speciali che eseguono funzioni o azioni specifiche, o combinazioni di hardware speciale e istruzioni del computer.

Il prodotto di programma per computer può includere tutte le caratteristiche rilevanti per consentire l’attuazione della metodologia descritta nel presente documento e che, quando viene caricato in sistema informatico – è in grado di eseguire il metodo.

Un programma per elaboratore, un programma di software, un programma o un software, in questo contesto, significa qualsiasi espressione in qualsiasi linguaggio, codice o notazione di un insieme di istruzioni che sono destinate a far sì che un sistema con capacità di elaborazione delle informazioni esegua una funzione direttamente o dopo una o entrambe le seguenti: (a) conversione in un altro linguaggio, codice o notazione; e/o (b) riproduzione in un’altra forma tangibile.

La terminologia usata qui ha lo scopo di descrivere solo le incarnazioni specifiche e non è intesa come una limitazione dell’invenzione. Come usato qui, le forme singolari “a”, “un” e “il” sono intese per includere le forme plurali a meno che il contesto non indichi chiaramente altrimenti. Resta inoltre inteso che i termini “comprendente” e/o “comprendente”, quando utilizzati in questa specifica, specificano la presenza di dette caratteristiche, numeri interi, passi, operazioni, elementi e/o componenti, ma non precludono la presenza o l’aggiunta di una o più caratteristiche aggiuntive, numeri interi, passi, operazioni, elementi, componenti e/o gruppi di essi.

Le strutture, i materiali, gli atti e gli equivalenti corrispondenti di tutti i mezzi o elementi della funzione step plus, se presenti, nelle rivendicazioni seguenti sono intesi a comprendere qualsiasi struttura, materiale o attività per lo svolgimento della funzione in combinazione con altri elementi rivendicati. come specificamente rivendicato. La descrizione della presente invenzione è stata presentata a scopo illustrativo e descrittivo, ma non intende essere esaustiva o limitata all’invenzione come divulgata.

Molte modifiche e variazioni saranno evidenti a coloro che sono esperti nell’arte senza allontanarsi dalla portata e dallo spirito dell’invenzione. Le incarnazioni sono state selezionate e descritte per spiegare al meglio i principi dell’invenzione e l’applicazione pratica e per permettere ad altri esperti dell’arte di capire l’invenzione per varie incarnazioni con varie modifiche adatte all’uso particolare contemplato.

Vari aspetti della presente descrizione possono essere incarnati come un programma, un software o istruzioni per computer incarnati in un computer o una macchina utilizzabile o un mezzo leggibile che inducono il computer o la macchina ad eseguire i passi del metodo quando eseguito sul computer. , processore e/o macchina. Inoltre è fornito un dispositivo di memorizzazione del programma leggibile dalla macchina che incarna tangibilmente un programma di istruzioni eseguibili dalla macchina per eseguire le varie funzioni e metodi descritti qui.

Il sistema e il metodo secondo la presente invenzione possono essere implementati e utilizzati su un computer generico o su un sistema informatico dedicato. I termini “computer sistema” e “rete di computer” come possono essere usati in questa applicazione possono includere varie combinazioni di hardware, software, periferiche e dispositivi di memorizzazione fissi e/o portatili.

Un sistema informatico può includere una pluralità di componenti individuali che sono collegati in rete o altrimenti interconnessi per funzionare insieme, o può includere uno o più componenti discreti. I componenti hardware e software del sistema informatico di questa applicazione possono includere e possono far parte di dispositivi fissi e portatili come un computer desktop, un computer portatile e/o un server. Un modulo può essere parte di un dispositivo, software, programma o sistema che implementa una “funzione” che può essere incarnata come software, hardware, firmware, circuiti elettronici, ecc.

Sebbene siano state descritte specifiche incarnazioni della presente invenzione, sarà evidente a coloro che sono esperti nell’arte che ci sono altre incarnazioni che sono equivalenti alle incarnazioni descritte. Di conseguenza, dovrebbe essere compreso che l’invenzione non è limitata dalle incarnazioni specifiche illustrate, ma solo dalla portata delle rivendicazioni allegate.

Concetti

Concetto 1. Un sistema di criptovaluta che comprende: uno o più processori; e la memoria che memorizza istruzioni eseguibili che, quando eseguite da uno o più processori, configurano il sistema di criptovaluta per: comunicare con un dispositivo dell’utente; ricevere i dati di attività fisica che sono generati basati sull’attività fisica dell’utente, in cui l’attività fisica è rilevata da un sensore comunicativamente accoppiato a o incluso nel dispositivo dell’utente; verificare che i dati di attività fisica dell’utente soddisfino una o più condizioni specificate dal sistema della criptovaluta; e assegnare una criptovaluta all’utente i cui dati di attività fisica sono verificati.

Concetto 2. Il sistema di qualsiasi concetto precedente e/o seguente, dove l’attività corporea rilevata dal sensore comprende almeno una delle radiazioni corporee emesse dall’utente, il flusso del fluido corporeo, le onde cerebrali, la frequenza cardiaca o la radiazione del calore corporeo.

Concetto 3. Il sistema di qualsiasi concetto precedente e/o successivo, dove una o più condizioni sono impostate in base alla quantità di attività del corpo umano associata al compito fornito al dispositivo dell’utente.

Concetto 4. Il sistema di qualsiasi concetto precedente e/o seguente, in cui l’una o più condizioni comprende una condizione che i dati di attività del corpo rappresentano che l’utente sta eseguendo un compito fornito al dispositivo dell’utente.

Concetto 5. Il sistema di qualsiasi concetto precedente e/o seguente, dove i dati di attività fisica sono generati usando un algoritmo di hashing che converte l’attività del corpo umano in output crittografato, e i dati di attività fisica generati comprendono un hash dell’attività fisica rilevata dell’utente.

Concetto 6. Il sistema di qualsiasi concetto precedente e/o seguente, dove i dati di attività fisica comprendono uno o più vettori generati dall’attività fisica rilevata dal sensore.

Concetto 7. Il sistema di qualsiasi concetto precedente e/o successivo, dove una o più condizioni includono una condizione che l’hash dell’attività corporea include un modello ripetuto o una proprietà matematica impostata dal sistema di criptovaluta.

Concetto 8. Il sistema di qualsiasi concetto precedente e/o seguente, dove il sistema di criptovaluta assegna una criptovaluta all’utente generando un blocco per la criptovaluta assegnata e aggiungendo il blocco a una blockchain memorizzata nel sistema di criptovaluta.

Concetto 9. Il sistema di qualsiasi concetto precedente e/o seguente, dove il blocco comprende dati che comprendono: un’attività fornita dal dispositivo dell’utente; informazioni sulla criptovaluta premiata; un hash associato all’attività del corpo; e un hash del blocco precedente.

Concetto 10 Il sistema di qualsiasi concetto precedente e/o successivo, dove il compito fornito al dispositivo utente comprende un test per verificare se il dispositivo utente è umano o meno.

Concetto 11. Il sistema di qualsiasi concetto precedente e/o seguente, dove il sistema di criptovaluta è configurato per: ricevere dal dispositivo dell’utente i dati di attività del corpo generati prima dell’applicazione dell’algoritmo di hashing e l’hash di attività del corpo; re-hash i dati di attività del corpo; e confrontare i dati re-hashed con l’hash di attività del corpo ricevuto dal dispositivo dell’utente per verificare i dati di attività del corpo.

Concetto 12. Un metodo attuato dal computer che comprende: Ricevendo, da un dispositivo dell’utente collegato alla rete, un’operazione sopra la rete; rilevando, da un sensore communicatively accoppiato a o incluso nel dispositivo dell’utente, i dati di attività fisica dell’utente; generando, basato sui dati rilevati di attività fisica dell’utente; verificando, da un sistema della criptovaluta communicatively accoppiato al dispositivo dell’utente, che i dati di attività fisica incontrano uno o più circostanze specificate dal sistema della criptovaluta; ed assegnando, dal sistema della criptovaluta, criptovaluta all’utente di cui i dati di attività fisica sono verificati.

Concetto 13 Il metodo secondo qualsiasi concetto precedente e/o successivo , dove l’attività corporea rilevata dal sensore comprende almeno una delle radiazioni corporee emesse dall’utente, il flusso del fluido corporeo, le onde cerebrali, la frequenza cardiaca o l’emissione di calore corporeo.

Concetto 14. Il metodo secondo qualsiasi Concetto precedente e/o seguente, in cui una o più condizioni sono impostate dal sistema di criptovaluta basato su una quantità di attività del corpo umano associata a un compito fornito al dispositivo dall’utente.

Concetto 15 Il metodo di qualsiasi concetto precedente e/o seguente 15, in cui la verifica che i dati di attività corporea soddisfano una o più condizioni comprende la determinazione se i dati di attività corporea rappresentano che l’utente sta eseguendo un compito fornito dal dispositivo dell’utente.

Concetto 16 Il metodo di uno qualsiasi dei concetti precedenti e/o seguenti 16, in cui la verifica che i dati di attività fisica soddisfino una o più condizioni comprende la determinazione se i dati di attività fisica rappresentano più di una quantità di attività fisica. fissata dal sistema di criptovaluta.

Concetto 17 Il metodo secondo qualsiasi concetto precedente e/o seguente, dove i dati di attività fisica sono generati usando un algoritmo di hashing che converte l’attività del corpo umano in output crittografico e dove i dati generati di attività fisica includono un hash dell’attività fisica rilevata dell’utente.

Concetto 18 Il metodo secondo qualsiasi concetto precedente e/o seguente, dove i dati di attività fisica comprendono uno o più vettori generati dall’attività fisica rilevata dal sensore.

Concetto 19 Il metodo di qualsiasi concetto precedente e/o seguente 19. Il metodo di qualsiasi concetto precedente e/o seguente, dove la verifica che i dati di attività corporea soddisfino una o più condizioni impostate dal sistema di criptovaluta comprende la determinazione se un hash dell’attività corporea rilevata comprende modelli ripetuti o una proprietà matematica impostata dal sistema di criptovaluta.

Concetto 20. Il metodo secondo qualsiasi concetto precedente e/o successivo, dove l’assegnazione della criptovaluta comprende la generazione, da parte del sistema di criptovaluta, di un blocco per la criptovaluta assegnata e l’aggiunta del blocco generato a una blockchain memorizzata nel sistema di criptovaluta.

Concetto 21. Il metodo secondo qualsiasi concetto precedente e/o seguente, dove il blocco comprende dati che comprendono: un’attività fornita dal dispositivo dell’utente; informazioni sulla criptovaluta premiata; un hash generato associato all’attività del corpo; e un hash del blocco precedente.

Concetto 22. Il metodo secondo qualsiasi concetto precedente e/o seguente, dove il compito comprende un test per verificare se il dispositivo utente è umano o no.

Concetto 23. Il metodo di qualsiasi concetto precedente e/o seguente, comprendendo inoltre: ricevere, tramite il sistema di criptovaluta, dal dispositivo dell’utente, i dati dell’attività fisica generati prima di applicare l’algoritmo di hashing e l’hash dell’attività fisica; fare un re-hashing dei dati dell’attività fisica con il sistema di criptovaluta; e confrontare, tramite il sistema di criptovaluta, i dati re-hashed con l’hash dell’attività fisica ricevuto dal dispositivo dell’utente per verificare i dati dell’attività fisica.

Concetto 24. Un dispositivo comprendente: uno o più processori accoppiati in modo comunicativo a un sensore, in cui il sensore è configurato per rilevare l’attività fisica di un utente; e la memoria che memorizza istruzioni eseguibili che, una volta eseguite da uno o più processori, configurano il dispositivo per: ricevendo un compito; generando dati di attività fisica basati sull’attività fisica rilevata dell’utente, dove l’attività fisica rilevata è associata al compito ricevuto; e trasmettendo i dati di attività fisica generati a un sistema o una rete che verifica i dati di attività fisica per l’assegnazione di una criptovaluta.

Concetto 25 Il sistema di qualsiasi concetto precedente e/o seguente, dove l’attività corporea rilevata dal sensore comprende almeno una delle radiazioni corporee emesse dall’utente, il flusso del fluido corporeo, le onde cerebrali, la frequenza cardiaca o la radiazione del calore corporeo.

Concetto 26. Il sistema di qualsiasi concetto precedente e/o seguente, dove i dati di attività corporea sono generati da un algoritmo di hashing che converte l’attività del corpo umano in un output di crittografia.

Concetto 27 Il sistema di qualsiasi concetto precedente e/o seguente, dove i dati di attività corporea comprendono uno o più vettori generati dall’attività corporea rilevata dal sensore.

Concetto 28. Il sistema di qualsiasi concetto precedente e/o seguente, dove i dati di attività fisica sono generati generando uno o più vettori dall’attività fisica rilevata dal sensore e codificando uno o più vettori.

Fonte: myspulesvet.org & patentscope.wipo.int

SOSTIENICI TRAMITE BONIFICO:

IBAN: IT19B0306967684510332613282

INTESTATO A: Marco Stella (Toba60)

SWIFT: BCITITMM

CAUSALE: DONAZIONE